- Автоматизация

- Антропология

- Археология

- Архитектура

- Биология

- Ботаника

- Бухгалтерия

- Военная наука

- Генетика

- География

- Геология

- Демография

- Деревообработка

- Журналистика

- Зоология

- Изобретательство

- Информатика

- Искусство

- История

- Кинематография

- Компьютеризация

- Косметика

- Кулинария

- Культура

- Лексикология

- Лингвистика

- Литература

- Логика

- Маркетинг

- Математика

- Материаловедение

- Медицина

- Менеджмент

- Металлургия

- Метрология

- Механика

- Музыка

- Науковедение

- Образование

- Охрана Труда

- Педагогика

- Полиграфия

- Политология

- Право

- Предпринимательство

- Приборостроение

- Программирование

- Производство

- Промышленность

- Психология

- Радиосвязь

- Религия

- Риторика

- Социология

- Спорт

- Стандартизация

- Статистика

- Строительство

- Технологии

- Торговля

- Транспорт

- Фармакология

- Физика

- Физиология

- Философия

- Финансы

- Химия

- Хозяйство

- Черчение

- Экология

- Экономика

- Электроника

- Электротехника

- Энергетика

Annotation 9 страница

Сказанное однако не означает, что рассматриваемой общей моделью нельзя пользоваться уже в настоящее время. В самом деле, поскольку и название выше функциональные зависимости и необходимые для их реализации данные в значительной мере могут формироваться целенаправленной деятельностью людей, поэтому опытные специалисты, варьируя как видами зависимостей, так и значениями необходимых величин, на этой основе могут получать с помощью модели весьма важные результаты.

Для реализации процессов, определяемых общей моделью защиты информации, и создаются системы защиты, процессами функционирования которых собственно и обеспечивается защита. Следовательно, общую модель защиты информации надо трансформировать в модель их функционирования, т. е. функциональную модель. Основой для построения названных моделей, естественно, должны служить основные положения рассмотренной в унифицированной концепции защиты информации в современных АСОД.

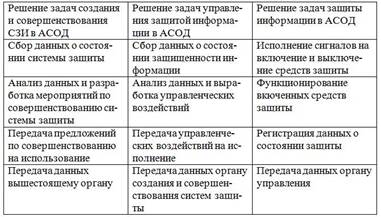

Для обоснования структура модели организационного построения системы защиты существенно важным является то обстоятельство, что защита информации в современных АСОД должна быть непрерывным и управляемым процессом. В соответствии с этим должны быть механизмы, с помощью которых осуществляется непосредственная защита информации в АСОД, и механизмы управления этими механизмами. Далее, поскольку есть системы управления, то должны быть системы создания систем защиты, которые в соответствии с современными концепциями управления (см., например [16]) должны быть внешними и более высокого уровня иерархии относительно создаваемых ими систем. Тогда обобщающую модель организационного построения системы защиты информации можно представить так, как показано на рис. 3. В соответствии с рис. 3 обобщенная ее функциональная модель представлена таблицей 1.

Рис. 3. Обобщенная модель организационного построения СЗИ

Таблица 1. Обобщенная функциональная модель СЗИ в АСОД

Вопрос 2. Унифицированная концепция защиты информации

Унифицированной концепцией защиты информации (УКЗИ) будем называть инструментально-методическую базу, обеспечивающую практическую реализацию каждой из стратегий защиты (оборонительной, наступательной, упреждающей), причем реализацию оптимальным образом, на регулярной основе и при минимальных затратах.

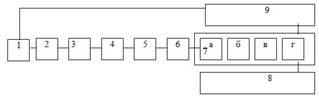

Cтруктура УКЗИ приведена на рис. 4.

1. Концепции задающие ситуацию защиты. Ситуацию защиты, естественно, формируют концепции построения и использования АСОД и условия их функционирования. В настоящее время довольно четко обозначается тенденция построения таких АСОД, которые создавали бы объективные предпосылки для оптимального информационного обеспечения деятельности современных объектов (предприятий, учреждений, других организаций) на регулярной основе.

Основными путями решения данной задачи являются формирование на каждом объекте информационного кадастра, построение унифицированной технологии автоматизированной обработки информации и разработка методологии организации информационного обеспечения деятельности объектов. Итогом реализации этой методологии будет система решения основных задач объекта, связанных с использованием информации, на принципах и методах поточно-индустриального производства.

2. Методология описания ситуации защиты. В классической теории систем под описанием любой ситуации подразумевается строго формальное представление архитектуры и процессов функционирования соответствующей системы. К этому необходимо стремиться и при описании ситуации защиты. Однако как уже отмечалось, одна из наиболее характерных особенностей ситуаций, возникающих в процессе решения задач защиты, заключается в повышенном влиянии случайных факторов. В качестве выхода из положения понятие формализации расширяется до уровня структуризации, причем под структуризацией ситуации понимается представление структуры в виде совокупности взаимодействующих элементов, а при определении характеристик элементов и систем в целом и процессов их функционирования наряду с количественными допускается использование лингвистических переменных.

3. Система показателей уязвимости (защищенности) информации. Под показателем уязвимости информации понимается мера потенциально возможного негативного воздействия на защищаемую информацию. Величина дополняющая меру уязвимости до максимально возможного значения представляет собою меру защищенности информации. Поскольку современные АСОД и технологические схемы их функционирования могут быть чрезвычайно сложными, то не удается одним каким-либо показателем удовлетворить потребности решения всех задач защиты, необходимо некоторое (как оказалось, достаточно большое) их число. Однако при независимом их формировании и использовании неизбежна путаница и другие неудобства. Чтобы избежать этого, все показатели должны быть объединены в некоторую упорядоченную систему.

Рис. 4. Структура унифицированной концепции защиты информации

1 – концепции, формирующие среду защиты

2 – структуризация защиты

3 – система показателей защищенности информации

4 – система дестабилизирующих факторов, воздействующих на информацию

5 – методология оценки уязвимости информации

6 – методология определения требований к защите информации

7 – система концептуальных решений по защите информации

а) функции защиты

б) задачи защиты

в) средства защиты

г) системы защиты

8 – требования к концептуальным решениям

9 – условия, способствующие повышению эффективности защиты

4. Система дестабилизирующих факторов, влияющих на уязвимость (защищенность) информации. Под дестабилизирующим фактором понимается то событие или явление, которое может произойти в АСОД, и содержащее в себе потенциальную возможность такого негативного воздействия на информацию, результатом которого может быть повышение значений каких-либо показателей уязвимости защищаемой информации и соответственно – снижение показателей ее защищенности. Как и в случае показателей уязвимости (защищенности) информации, речь идет о формировании упорядоченной и полной системы дестабилизирующих факторов, т. е. угроз информации, что предопределяется потребностями решения задач защиты. В самом деле, если для реализации оборонительной стратегии защиты достаточно иметь сведения об уже известных и наиболее опасных угрозах, то для наступательной стратегии необходимы сведения о всех когда-либо проявляющихся угрозах. Для реализации же упреждающей стратегии необходимы сведения о всех потенциально возможных угрозах как в существующих, так и в перспективных СОД. Совершенно очевидно, что формирование полной в указанном выше системы угроз представляет собою весьма сложную и неординарную задачу.

5. Методология оценки уязвимости (защищенности) информации. В соответствии с изложенным выше, данная методология должна содержать методы, модели и инструментальные средства определения текущих и прогнозирования будущих значений каждого из системы показателей уязвимости (защищенности) информации под воздействием каждой из потенциально возможных угроз и любой их совокупности. С точки зрения классической теории систем подобные задачи выделены в класс задач анализа, и для их решения разработан весьма представительный арсенал методов, рассчитанных как на системы детерминированного, так и стохастического характера. Однако в силу очень высокого влияния на процессы защиты информации случайных факторов, для многих из которых к тому же неизвестны (по крайней мере в настоящее время) законы распределения и числовые их характеристики, указанные методы лишь частично могут быть использованы для решения рассматриваемых задач. Для системного их решения понадобились методы, существенно выходящие за рамки классической теории систем.

6. Методология определения требований к защите информации. Данный компонент унифицированной концепции защиты информации играет повышенную роль, поскольку в решающей степени предопределяет подходы, средства и методы практической организации защиты. В классической теории систем предполагается, что требования к любым параметра создаваемых систем определяется в количественном выражении. Однако, в силу повышенной неопределенности процессов защиты информации, предложить строго формальную и адекватную методику определения требуемого уровня защиты не удается (по крайней мере в настоящее время). Таким образом, приходится довольствоваться эвристическими и теоретико-эмпирическими методами. À поскольку требованиями к защите в решающе степени предопределяется построение соответствующей системы защиты и технологии ее функционирования, то в целях повышения адекватности решения рассматриваемой задачи решать ее оказалось целесообразным во взаимосвязи с задачей оптимизации и стандартизации систем защиты информации.

7. Система концептуальных решений по защите информации. Под концептуальным понимается такое решение, которое создает объективные предпосылки для формирования инструментальных средств, необходимых и достаточных для эффективного решения всей совокупности соответствующих задач на регулярной основе и в соответствии с требованиями к их решению, которые, в свою очередь, определяются целями функционирования соответствующей системы. Отсюда следует, что концептуальные решения должны быть научно обоснованными и оптимальными с точки зрения сочетания объективных требований к решению соответствующих задач и объективных предпосылок их решения. А отсюда, в свою очередь, следует, что должны быть механизмы оценки оптимальности решения задач на основе концептуальных решений. Приведенные положения целиком и полностью относятся также к принятию концептуальных решений по защите информации.

Из теории управления известно, что принятие решений относится к числу слабостурктуризованных задач, поэтому методики их решения в значительной мере основываются на эвристических методах. Особенно важна доля эвристической составляющей в методиках принятия решений в условиях неопределенности.

Как следует из рис. 4, указанные концептуальные меры свелись к введению взаимосвязанной цепочки понятий: функции защиты – задачи защиты – средства защиты – система защиты, причем доказано, что эти решения удовлетворяют всем приведенным выше требованиям.

8. Система требований к концептуальным решениям. Содержание данного компонента концепции защиты заключается в обосновании таких требований к каждому из концептуальных решений, которые обеспечивали бы достижение целей их принятия наиболее рациональным образом. Эти требования приводятся и обосновываются в перечисленных выше главах при рассмотрении соответствующего решения.

9. Условия, способствующие повышению эффективности защиты информации. Основное назначение и содержание данного компонента концепции защиты информации заключается том, чтобы сформировать и обосновать перечень и содержание тех условий, соблюдение которых будет существенно способствовать повышению уровня защиты при расходовании выделенных для этих целей средств или расходования возможно меньшего объема средств для обеспечения требуемого уровня защиты. В теории защиты информации доказано, во-первых, что эти условия образуют достаточно представительную систему, а во-вторых, что подавляющая часть этих условий относится к построению, организации и обеспечению функционирования АСОД. Иными словами, указанная система условий выступает в качестве обратной связи от концептуальных решений по защите информации к ситуации, порождающей саму проблему защиты, т. е. к компоненту № 1 рассматриваемой здесь концепции защиты.

Отсюда следует, что унифицированная концепция защиты представляет собою кибернетическую систему, что и создает объективные предпосылки для оптимального решения задач защиты.

Лекция 8

Требования руководящих документов по обеспечению информационной безопасности и нсд

Учебные вопросы:

1. Основные положения по обеспечению ИБ

2. Показатели защищенности средств вычислительной техники (СВТ)

3. Классы защищенности автоматизированных систем

Введение

Эффективность процесса управления любой сферой деятельности зависит от оперативности принимаемого решения и его соответствия сложившейся обстановке. Автоматизирование процесса управления является наиболее перспективным направлением повышения качества принимаемых решений, так как:

• разрешается противоречие между необходимостью оперативной и правильной реакции на различные ситуации функционирования управляемого объекта и еще существующими неавтоматизированными способами обработки и подготовки решения;

• частично устраняется субъективизм, вносимый принимающими решение должностными лицами;

• интенсивное развитие информационных технологий предоставляет широкие возможности по совершенствованию процессов управления как на государственном, так и всех других уровнях.

Результатом развития информационных технологий стало повсеместное использование вычислительной техники и ИВС для решения широкого круга задач обработки и передачи информации.

С развитием информационных технологий увеличивается и опасность несанкционированного вмешательства в работу как государственных, так и коммерческих информационных систем, которая в условиях современной российской действительности усугубляется целым рядом дополнительных негативных факторов. Основными факторами, осложняющими предотвращение и нейтрализацию угроз информационной безопасности являются:

1) широкое применение зарубежных средств вычислительной и коммуникационной техники, вызванное объективной невозможностью отечественной промышленности удовлетворить спрос на современное компьютерное и связное оборудование;

2) бесконтрольное и нескоординированное создание и развитие государственными и коммерческими структурами выделенных и корпоративных телекоммуникационных систем, влекущее не только невозможность создания единого информационного пространства из-за разнотипности используемого оборудования, но и невозможность обеспечения надежной защиты информации из-за распыления необходимых для этого сил и средств и их неподконтрольности;

3) инвестиционная политика в области телекоммуникаций проводится без тщательного анализа ее последствий в части обеспечения информационной безопасности и надежности функционирования сетей связи;

4) незаконное распространение на российском рынке несертифицированных отечественных и импортных программно-аппаратных средств защиты информации;

5) недостаточная отработка вопросов сопряжения компьютерных сетей органов государственной власти, учреждений и организаций Российской Федерации с международными информационными сетями.

Дополнительно к вышеперечисленным факторам необходимо добавить и факторы, обусловленные общим состоянием научно-технического прогресса в области вычислительной техники, такие как:

• увеличение мощности ЭВМ и упрощение работы с ними, что приводит к понижению квалификации пользователя;

• упрощение техники программирования и широкая степень доступности средств создания программного обеспечения (ПО), что немаловажно для создания программных средств, могущих оказывать деструктивное воздействие на автоматизированные системы обработки информации и обрабатываемую ими информацию;

• широкая доступность различного (в том числе и «пиратского») как отечественного, так и импортного программного обеспечения, которое потенциально может нести в себе разнообразные деструктивные функции;

• широкое развитие локальных и глобальных ВС, способствующее быстрому распространению РПС.

В связи с перечисленными факторами, вопросы информационной безопасности и защиты информации в автоматизированных системах обработки информации (АСОИ) в настоящее время становятся все более актуальными.

Однако, безопасность (в подавляющем большинстве случаев) является качественной характеристикой системы: ее трудно измерить в каких-либо единицах; у различных групп специалистов, занимающихся проблемами безопасности может быть свой взгляд на безопасность и средства ее достижения. Для согласования всех точек зрения на проблему создания защищенных систем разрабатываются стандарты информационной безопасности. Это документы, регламентирующие основные понятия и концепции информационной безопасности на государственном или межгосударственном уровне, определяющие понятие " защищенная система" посредством стандартизации требований и критериев безопасности, образующих шкалу оценки степени защищенности ВС.

Вопрос 1. Основные положения по обеспечению ИБ

Руководствуясь целями обеспечения защиты информации в автоматизированных системах Гостехкомиссия (ГТК) при Президенте Российской федерации (РФ) опубликовала ряд руководящих документов, посвященных вопросам защиты от несанкционированного доступа к информации:

1. Гостехкомиссия России. Руководящий документ. Защита от несанкционированного доступа к информации. Термины и определения. М.: 1997

2. Гостехкомиссия России. Руководящий документ. Концепция защиты средств вычислительной техники и автоматизированных систем от несанцционированного доступа к информации. М.: 1997

3. Гостехкомиссия России. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. М.: 1997

4. Гостехкомиссия России. Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации. М.: 1997.

5. Гостехкомиссия России. Руководящий документ. Межсетевые экраны. Защита от несанкционированного доступа к информации. М.: 1997.

6. Гостехкомиссия России. Руководящий документ. Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от несанкционированного доступа в автоматизированных системах и средствах вычислительной техники. М.: 1997.

Следует отметить, что идейной основой этих документов является «Концепция защиты средств вычислительной техники от несанкционированного доступа к информации (НСД)», содержащая систему взглядов ГТК на проблему информационной безопасности и основные принципы защиты компьютерных систем, как основы для построения автоматизированных систем обработки информации (АСОИ) и автоматизированных систем управления (АСУ).

Концепция определяет следующие основные положения:

ОПРЕДЕЛЕНИЕ НСД

ОСНОВНЫЕ ПРИНЦИПЫ ЗАЩИТЫ

МОДЕЛЬ НАРУШИТЕЛЯ В АС

ОСНОВНЫЕ СПОСОБЫ НСД

ОСНОВНЫЕ НАПРАВЛЕНИЯ ОБЕСПЕЧЕНИЯ ЗАЩИТЫ ОТ НСД

ОСНОВНЫЕ ХАРАКТЕРИСТИКИ ТЕХНИЧЕСКИХ СРЕДСТВ ЗАЩИТЫ ОТ НСД

КЛАССИФИКАЦИЯ АС

ОРГАНИЗАЦИЯ РАБОТ ПО ЗАЩИТЕ

Концепция предназначена для заказчиков, разработчиков и пользователей СВТ и АС, которые используются для обработки, хранения и передачи требующей защиты информации. Она является базой нормативно-технических и методических документов, направленных на решение следующих задач:

✓ выработка требований по защите СВТ и АС от НСД к информации;

✓ создание защищенных СВТ и АС, т. е. защищенных от НСД к информации;

✓ сертификация защищенных СВТ и АС. Концепция предусматривает существование двух относительно самостоятельных направлений в проблеме защиты информации от НСД. Это – направление, связанное с СВТ, и направление, связанное с АС.

Отличие в том, что СВТ разрабатываются и поставляются на рынок как элементы, из которых в дальнейшем строятся функционально ориентированные АС, и поэтому, не решая прикладных задач, СВТ не содержат пользовательской информации. При этом, защищенность СВТ есть потенциальная защищенность, т. е. свойство предотвращать или существенно затруднять НСД к информации в дальнейшем при использовании СВТ в АС.

Помимо пользовательской информации при создании АС появляются такие отсутствующие при разработке СВТ характеристики АС, как полномочия пользователей, модель нарушителя, технология обработки информации.

1. ОПРЕДЕЛЕНИЕ НСД

НСД определяется как доступ к информации, нарушающий установленные правила разграничения доступа, с использованием штатных средств, предоставляемых СВТ или АС. Под штатными средствами понимается совокупность программного, микропрограммного и технического обеспечения СВТ или АС.

2. ОСНОВНЫЕ ПРИНЦИПЫ ЗАЩИТЫ

Защита СВТ и АС основывается на положениях и требованиях существующих законов, стандартов и нормативно-методических документов по защите от НСД к информации.

Защита СВТ обеспечивается комплексом программно-технических средств.

Защита АС обеспечивается комплексом программно-технических средств и поддерживающих их организационных мер.

Защита АС должна обеспечиваться на всех технологических этапах обработки информации и во всех режимах функционирования, в том числе при проведении ремонтных и регламентных работ.

Программно-технические средства защиты не должны существенно ухудшать основные функциональные характеристики АС (надежность, быстродействие, возможность изменения конфигурации АС).

Неотъемлемой частью работ по защите является оценка эффективности средств защиты, осуществляемая по методике, учитывающей всю совокупность технических характеристик оцениваемого объекта, включая технические решения и практическую реализацию средств защиты.

Защита АС должна предусматривать контроль эффективности средств защиты от НСД. (периодический или по мере необходимости).

3. МОДЕЛЬ НАРУШИТЕЛЯ В АС

В качестве нарушителя рассматривается субъект, имеющий доступ к работе с штатными средствами АС и СВТ как части АС.

Нарушители классифицируются по уровню возможностей, предоставляемых им штатными средствами АС и СВТ. Выделяется четыре уровня этих возможностей. Каждый следующий уровень включает в себя функциональные возможности предыдущего.

✓ Первый уровень – запуск задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации.

✓ Второй уровень – возможность создания и запуска собственных программ с новыми функциями по обработке информации.

✓ Третий уровень – возможность управления функционированием АС, т. е. воздействием на базовое программное обеспечение системы и на состав и конфигурацию ее оборудования.

✓ Четвертый уровень – весь объем возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств АС, вплоть до включения в состав СВТ собственных технических средств с новыми функциями по обработке информации.

В своем уровне нарушитель является специалистом высшей квалификации, знает все о АС и, в частности, о системе и средствах ее защиты.

4. ОСНОВНЫЕ СПОСОБЫ НСД

К основным способам НСД относятся:

• непосредственное обращение к объектам доступа;

• создание программных и технических средств, выполняющих обращение к объектам доступа в обход средств защиты;

• модификация средств защиты, позволяющая осуществить НСД;

• внедрение в технические средства СВТ или АС программных или технических механизмов, нарушающих предполагаемую структуру и функции СВТ или АС и позволяющих осуществить НСД.

5. ОСНОВНЫЕ НАПРАВЛЕНИЯ ОБЕСПЕЧЕНИЯ ЗАЩИТЫ ОТ НСД

Обеспечение защиты СВТ и АС осуществляется:

• системой разграничения доступа (СРД) субъектов к объектам доступа;

• обеспечивающими средствами для СРД. Основными функциями СРД являются:

• реализация правил разграничения доступа (ПРД)

субъектов и их процессов к данным;

• реализация ПРД субъектов и их процессов к устройствам создания твердых копий;

• изоляция программ процесса, выполняемого в интересах субъекта, от других субъектов;

• управление потоками данных с целью предотвращения записи данных на носители несоответствующего грифа;

• реализация правил обмена данными между субъектами для АС и СВТ, построенных по сетевым принципам.

Обеспечивающие средства для СРД выполняют следующие функции:

• идентификацию и опознание (аутентификацию) субъектов и поддержание привязки субъекта к процессу, выполняемому для субъекта;

• регистрацию действий субъекта и его процесса;

• предоставление возможностей исключения и включения

новых субъектов и объектов доступа, а также изменение полномочий субъектов;

• реакцию на попытки НСД, например, сигнализацию, блокировку, восстановление после НСД;

• тестирование;

• очистку оперативной памяти и рабочих областей на магнитных носителях после завершения работы пользователя с защищаемыми данными;

• учет выходных печатных и графических форм и твердых копий в АС;

• контроль целостности программной и информационной части как СРД, так и обеспечивающих ее средств.

Ресурсы, связанные как с СРД, так и с обеспечивающими ее средствами, включаются в объекты доступа.

Способы реализации СРД зависят от конкретных особенностей СВТ и АС. Возможные варианты:

• распределенная СРД и СРД, локализованная в программно-техническом комплексе (ядро защиты);

• СРД в рамках операционной системы, СУБД или прикладных программ;

• СРД в средствах реализации сетевых взаимодействий или на уровне приложений;

• использование криптографических преобразований или методов непосредственного контроля доступа;

• программная и (или) техническая реализация СРД.

6. ОСНОВНЫЕ ХАРАКТЕРИСТИКИ ТЕХНИЧЕСКИХ СРЕДСТВ ЗАЩИТЫ ОТ НСД

• степень полноты охвата ПРД реализованной СРД (оценивается по наличию четких непротиворечивых заложенных в СРД правил доступа к объектам доступа и мерам их надежной идентификации. Учитываются также возможности контроля разнообразных дисциплин доступа к данным);

• состав и качество обеспечивающих средств для СРД (учитываются средства идентификации и опознания субъектов и порядок их использования, полнота учета действий субъектов и способы поддержания привязки субъекта к его процессу. );

• гарантии правильности функционирования СРД и обеспечивающих ее средств (оцениваются по способам проектирования и реализации СРД и обеспечивающих ее средств (формальная и неформальная верификация) и по составу и качеству препятствующих обходу СРД средств (поддержание целостности СРД и обеспечивающих средств, восстановление после сбоев, отказов и попыток НСД, контроль дистрибуций, возможность тестирования на этапе эксплуатации).

Оцениваемая АС или СВТ документируется. В состав документации включаются руководство пользователя по использованию защитных механизмов и руководство по управлению средствами защиты…

7. КЛАССИФИКАЦИЯ АС

В основу классификации АС положены следующие характеристики объектов и субъектов защиты, а также способов их взаимодействия:

• информационные – определяющие ценность информации, ее объем и степень (гриф) конфиденциальности, а также возможные последствия неправильного функционирования АС из-за искажения (потери) информации;

• организационные – определяющие полномочия пользователей;

• технологические – определяющие условия обработки информации, например, способ обработки (автономный, мультипрограммный и т. д. ), время циркуляции (транзит, хранение и т. д. ), вид АС (автономная, сеть, стационарная, ).

8. ОРГАНИЗАЦИЯ РАБОТ ПО ЗАЩИТЕ

Организация работ по защите СВТ и АС от НСД к информации – часть общей организации работ по безопасности информации.

Обеспечение защиты основывается на требованиях по защите к разрабатываемым СВТ и АС, формулируемых Заказчиком и согласуемых с Разработчиком.

Требования задаются в виде желаемого уровня защищенности СВТ или АС, или в виде соответствующего этому уровню перечня требований.

Требования по защите обеспечиваются Разработчиком в виде комплекса средств защиты (КСЗ). Организационные мероприятия для АС реализуются Заказчиком.

Ответственность за разработку КСЗ возлагается на главного конструктора СВТ или АС.

Проверка выполнения технических требований по защите проводится аналогично с другими техническими требованиями в процессе испытаний.

По результатам успешных испытаний оформляется документ (сертификат), удостоверяющий соответствие СВТ или АС требованиям по защите и дающий право Разработчику на использование и/или распространение их как защищенных.

Разработка мероприятий по защите проводится одновременно с разработкой СВТ и АС и выполняется за счет финансовых и материально-технических средств, выделенных на разработку СВТ и АС.

С точки зрения данных документов основная и едва ли не единственная задача средств безопасности – это обеспечение защиты от несанкционированного доступа (НСД) к информации. Средствам контроля, обеспечения целостности и поддержки работоспособности уделяется меньшее внимание. (То есть основное внимание уделяется тому, что надо делать, а как делать – задача разработчика).

Итак, как отмечалось, руководящие документы ГТК предлагают две группы критериев безопасности – показатели защищенности средств вычислительной техники (СВТ) от НСД и критерии защищенности автоматизированных систем (АС) обработки информации. Первая группа позволяет оценить степень защищенности (только относительно угроз одного типа – НСД) отдельно поставляемых потребителю компонентов ВС, а вторая рассчитана на полнофункциональные системы обработки информации. В следующих вопросах лекции рассматриваются эти вопросы.

|

|

|

© helpiks.su При использовании или копировании материалов прямая ссылка на сайт обязательна.

|