- Автоматизация

- Антропология

- Археология

- Архитектура

- Биология

- Ботаника

- Бухгалтерия

- Военная наука

- Генетика

- География

- Геология

- Демография

- Деревообработка

- Журналистика

- Зоология

- Изобретательство

- Информатика

- Искусство

- История

- Кинематография

- Компьютеризация

- Косметика

- Кулинария

- Культура

- Лексикология

- Лингвистика

- Литература

- Логика

- Маркетинг

- Математика

- Материаловедение

- Медицина

- Менеджмент

- Металлургия

- Метрология

- Механика

- Музыка

- Науковедение

- Образование

- Охрана Труда

- Педагогика

- Полиграфия

- Политология

- Право

- Предпринимательство

- Приборостроение

- Программирование

- Производство

- Промышленность

- Психология

- Радиосвязь

- Религия

- Риторика

- Социология

- Спорт

- Стандартизация

- Статистика

- Строительство

- Технологии

- Торговля

- Транспорт

- Фармакология

- Физика

- Физиология

- Философия

- Финансы

- Химия

- Хозяйство

- Черчение

- Экология

- Экономика

- Электроника

- Электротехника

- Энергетика

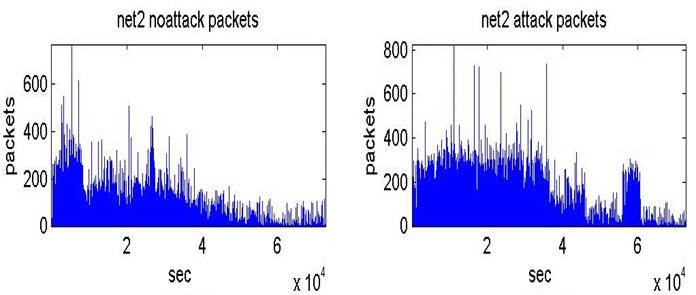

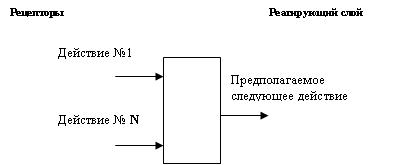

Рисунок. Сетевой датчик 1-го типа. Рисунок 3 – Сетевой датчик 2-го типа

Рисунок

Сетевой датчик 1-го типа

этот тип датчика имеет следующие функции и возможности:

· мониторинг трафика в заданном сегменте: фиксация SPAN, TAP, VACL и т. д.;

· сопоставление трафика с сигнатурами атак; поиск эвристических шаблонов атаки, аномалий протоколов;

· определение характера атак на основе встроенных логических алгоритмов фрагментации и повторной сборки потока;

· инструмент выдачи сигналов тревоги и наглядного представления, но также предоставляется возможность для определенных активных действий: разрыв TCP, блокирование, регистрация сеанса IP.

Рисунок 3 – Сетевой датчик 2-го типа

Этот тип датчика обычно имеет следующие функции и возможности:

· выполняет мониторинг всего трафика, «прозрачно» проходящего двумя интерфейсами;

· сопоставляет трафик с хорошо известными сигнатурами атак, также осуществляет поиск эвристических шаблонов атак и аномалий протоколов;

· включает логический алгоритм фрагментациидля четкого определения характера атак, а также нормализации потока пакетов TCP/IP;

· служит одновременно инструментом выдачи сигналов тревоги и наглядного представления, выполняет задачи профилактики путем фильтрации пакетов. Кроме того, обеспечивает возможность активных ответных действий: разрыв TCP, блокировка, регистрация сеанса IP и отклонение пакета/потока/пользователя.

Такие датчики называют IPS датчиками.

Таблица 1. Обнаружение аномалии – контролируемое обучение («обучение с учителем»)

| Методы обнаружения | Используется в системах | Описание метода |

| Моделирование правил | W&S | Система обнаружения в течение процесса обучения формирует набор правил, описывающих нормальное поведение системы. На стадии поиска несанкционированных действий система применяет полученные правила и в случае недостаточного соответствия сигнализирует об обнаружении аномалии. |

| Описательная статистика | IDES, NIDES, EMERLAND, JiNao, HayStack | Обучение заключается в сборе простой описательной статистики множества показателей защищаемой системы в специальную структуру. Для обнаружения аномалий вычисляется «расстояние» между двумя векторами показателей – текущими и сохраненными значениями. Состояние в системе считается аномальным, если полученное расстояние достаточно велико. |

| Нейронные сети | Hyperview | Структура применяемых нейронных сетей различна. Но во всех случаях обучение выполняется данными, представляющими нормальное поведение системы. Полученная обученная нейронная сеть затем используется для оценки аномальности системы. Выход нейронной сети говорит о наличии аномалии. |

Таблица 2. Обнаружение аномалии – неконтролируемое обучение («обучение без учителя»)

| Методы обнаружения | Используется в системах | Описание метода |

| Моделирование множества состояний | DPEM, JANUS, Bro | Нормальное поведение системы описывается в виде набора фиксированных состояний и переходов между ними. Где состояние есть не что иное как вектор определенных значений параметров измерений системы. |

| Описательная статистика | MIDAS, NADIR, Haystack, NSM | Аналогичен соответствующему методу в контролируемом обучении. |

Таблица 3. Обнаружение злоупотреблений – контролируемое обучение («обучение с учителем»)

| Метод обнаружения | Используется в системах | Описание метода |

| Моделирование состояний | USTAT, IDIOT | Вторжение представляется как последовательность состояний, где состояние – вектор значения параметров оценки защищаемой системы. Необходимое и достаточное условие наличия вторжения – присутствие этой последовательности. Выделяют два основных способа представления сценария вторжений: 1) в виде простой цепочки событий; 2) с использованием сетей Петри, где узлы – события. |

| Экспертные системы | NIDES, EMERLAND, MIDAS, DIDS | Экспертные системы представляют процесс вторжения в виде различного набора правил. Очень часто используются продукционные системы. |

| Моделирование правил | NADIR, HayStack, JiNao, ASAX, Bro | Простой вариант экспертных систем. |

| Синтаксический анализ | NSM | Системой обнаружения выполняется синтаксический разбор с целью обнаружения определенной комбинации символов, передаваемых между подсистемами и системами защищаемого комплекса. |

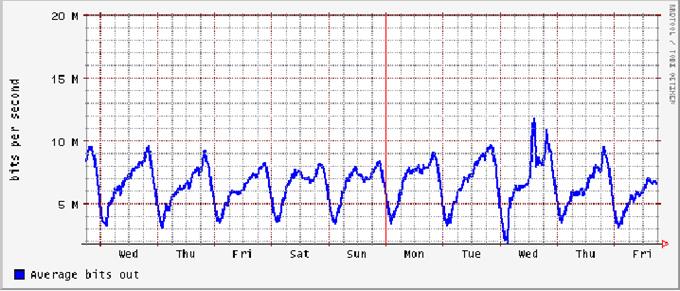

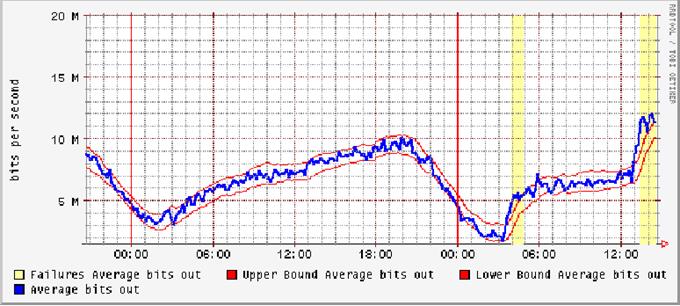

SNMP time-series: Interface packet rate

Flow time-series: Bit rate by protocol.

Flow time-series: Packet rate by protocol.

Flow time-series: Packet rate by protocol.

Flow time-series: Flow rate by protocol.

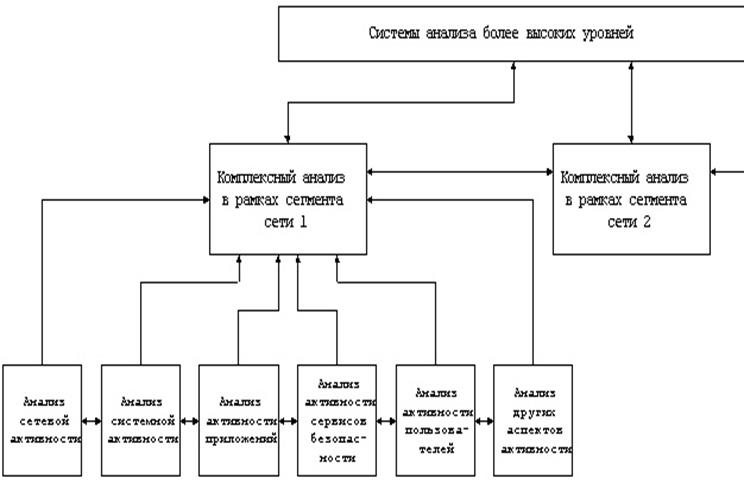

Архитектура IDS

Основные элементы локальной архитектуры систем обнаружения вторжений

На уровне агентов (сенсоров) может выполняться фильтрация данных с целью уменьшения их объема. Это требует от агентов некоторого интеллекта, но зато разгружает остальные компоненты системы.

Агенты передают информацию в центр распределения, который приводит ее к единому формату, возможно, осуществляет дальнейшую фильтрацию, сохраняет в базе данных и направляет для анализа статистическому и экспертному компонентам. Один центр распределения может обслуживать несколько сенсоров.

Содержательный активный аудит начинается со статистического и экспертного компонентов.

Глобальная архитектура подразумевает организацию одноранговых и разноранговых связей между локальными системами обнаружения вторжений (рисунок).

IDS-системы делятся на две группы:

- Host-based IDS (решения на базе хоста), Система производит аудит системных журналов на предмет "неправильного поведения", например, множественных попыток подключения к сети или попыток изменения атрибутов файлов

- "Сетевые" (network-based) IDS-системы. "Сетевые" IDS-системы располагаются в локальной сети предприятия и производят мониторинг внутрисетевого трафика в режиме реального времени на предмет соответствия происходящих процессов заранее определенным "шаблонам" (сигнатурам) атак

Что выбрать host-based или network-based IDS?

| Популярные типы атак | Пример атаки | Network | Host |

| Отказ в обслуживании | SynFlood Attack | + | - |

| Сканирование и определение типа/параметров системы | Satan | + | +/- |

| Атака на пароль | L0phtCrack | - | +/- |

| Захват привилегий | Buffer Overflow | + | |

| Повреждение программного кода | Malformed URL | - | + |

| Вандализм | Melissa Virus | - | + |

| Кража информации | Targeting Key Sources | +/- | |

| Мошенничество | B02K | - | +/- |

| Аудит сети | Covering a Trail | + | |

| Атака на привилегии администратора безопасности | Backdoor insert | + |

+ лучший выбор

+/- хороший выбор

- плохой выбор

Анализ методов обнаружения аномалий

1. накопление наиболее характерной статистической информации для каждого параметра оценки;

2. обучение нейронных сетей значениями параметров оценки;

3. событийное представление.

Выбор оптимальной совокупности признаков оценки защищаемой системы

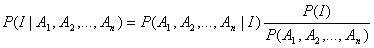

Статистика Байеса

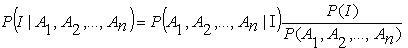

Пусть А1.. Аn – n измерений, используемых для определения факта вторжения в любой момент времени

Пусть каждое измерение Аi имеет два значения 1 – измерение аномальное, 0 – нет. Пусть I – это гипотеза того, что в системе имеются процессы вторжения. Достоверность и чувствительность каждого измерения определяется показателями

(1)

(1)

Вероятность вычисляется при помощи теоремы Байеса.

(2)

(2)

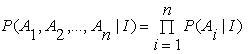

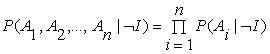

и условно не зависит от других измерений Аj где i ≠ j. Это приведет к соотношениям

(3)

(3)

и

(4)

(4)

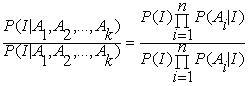

Отсюда

(5)

(5)

Для получения более реалистичной оценки Р(I|А1..Аn), необходимо учитывать влияние измерений Аi друг на друга.

Ковариантные матрицы

В NIDES, чтобы учитывать связи между измерениями, при расчете используются ковариантные матрицы. Если измерения А1.. Аn представляет собой вектор А, то составное измерение аномалии можно определить как

(6)

(6)

где С – ковариантная матрица, представляющая зависимость между каждой парой измерений аномалий.

Описательная статистика

Один из способов формирования «образа» нормального поведения системы состоит в накоплении в специальной структуре измерений значений параметров оценки называемая профайлом

· Показатель активности

· Распределение активности в записях аудита

· Измерение категорий

· Порядковые измерения

Процесс обнаружения происходит следующим образом: текущие значения измерений профайла сравнивают с сохраненными значениями. Результат сравнения – показатель аномальности в измерении

пусть M1,M2…Mn, – измерения профайла, а S1,S2….Sn, соответственно, представляют собой значения аномалии каждого из измерений, причем чем больше число Si, тем больше аномалии в i-том показателе. Объединяющая функция может быть весом сумм их квадратов:

a1s12 + a2s22+…+ansn2>0, (7)

где ai – показывает относительный вес метрики Mi.

Недостатки:

- Нечувствительность к последовательности возникновения событий.

- Система может быть последовательно обучена неправильно

- Трудно определить порог, выше которого аномалии можно рассматривать как вторжение. Занижение порога приводит к ложному срабатыванию (false positive), а завышение – к пропуску вторжений (false negative).

- Существуют ограничения к типам поведения, которые могут быть смоделированы, используя чистые статистические методы.

- применение статистических технологий для обнаружения аномалий требует предположения, что данные поступают от квазистатического процесса.

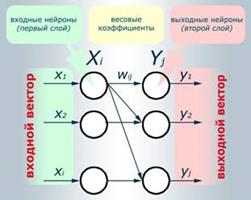

Нейронные сети

Входные данные сети состоят из текущих команд и прошлых W команд, которые обрабатываются нейронной сетью с целью предсказания последующих команд

Рис. 2. Концептуальная схема нейронных сетей СОВ

Генерация паттернов

Патте́рн (англ. pattern — образец, шаблон, система) — заимствованное слово. Слово «pattern» используется как термин в нескольких западных дисциплинах и технологиях, откуда оно и проникло в русскоязычную среду

Ченг (K. Cheng) предложил временные правила, которые характеризуют совокупности значений параметров оценки (далее паттерна) нормальной (не аномальной) работы. Эти правила формируются индуктивно и заменяются более «хорошими» правилами динамически во время обучения.

Множество правил, создаваемых индуктивно во время наблюдения работы пользователя, составляет «образ». Аномалия регистрируется в том случае, если наблюдаемая последовательность событий соответствует левой части правила выведенного ранее, а события, которые имели место в системе после этого, значительно отличаются от тех, которые должны были наступить по правилу.

Основной недостаток данного подхода заключается в том, что неузнаваемые паттерны поведения могут быть не приняты за аномальные из-за того, что они не соответствуют ни одной из левых частей всех правил.

Например следующее правило:

Е1->Е2->Е3 => (Е4 = 95%,Е5=5%), (8)

где Е1… Е5 - события безопасности.

Основной недостаток данного подхода заключается в том, что неузнаваемые паттерны поведения могут быть не приняты за аномальные из-за того, что они не соответствуют ни одной из левых частей всех правил.

Данный метод довольно эффективно определяет вторжения, так как принимаются во внимание:

1. зависимости между событиями;

2. последовательность появления событий.

Достоинства метода:

1. лучшая обработка пользователей с большим колебанием поведения, но с четкой последовательностью паттернов;

2. возможность обратить внимание на некоторые важные события безопасности, а не на всю сессию, которая помечена как подозрительная;

3. лучшая чувствительность к обнаружению нарушений: правила содержат в себе семантику процессов, что позволяет гораздо проще заметить злоумышленников, которые пытаются обучить систему в своих целях.

Анализ методов обнаружения злоупотреблений

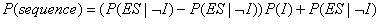

Использование условной вероятности

определяется вероятность того, что какие-то множество или множества событий являются действиями злоумышленника.

где I – вторжение, а A1… An – последовательность событий. Каждое событие – это совокупность параметров оценки защищаемой системы

все отчеты о вторжениях и предшествующих им событиях в подобных сетях свести к табличному виду, можно определить следующую условную вероятность

: P(A1…An|I) = Р(Последовательность событий|Вторжение).

Анализируя множество записей аудита без вторжений, можно получить Р(Последовательность событий|Вторжение). Используя эти две условные вероятности, можно легко определить левую часть уравнения Байеса

(10)

(10)

где sequence – последовательность событий; ES – выступает как последовательность событий, а I – вторжение.

Продукционные/Экспертные системы

Такая система кодирует информацию о вторжениях в правилах вида

if(если) причина then(то) решение,

причем при добавление правил причина соответствует событию(ям), регистрируемых подсистемой сбора информации СОВ. В части (if) правила кодируются условия (причины), необходимые для атаки.

НЕЙРОННЫЕ СЕТИ

Искусственная нейронная сеть (Artificial Neural Network - ANN) в общем случае представляет собой организованную определенным образом совокупность узлов (нейронов) и связей между ними (рис. 2

Рис. 2 – Нейронная сеть.

Рис. 2 – Нейронная сеть.

Работа с нейронной сетью предполагает наличие следующих этапов:

1. Сбор и подготовка исходных данных;

2. Построение и обучение сети;

3. Тестирование сети и анализ результатов.

ПРИМЕНЕНИЕ НЕЙРОННЫХ СЕТЕЙ В ЗАДАЧАХ ОБНАРУЖЕНИЯ ВТОРЖЕНИЙ

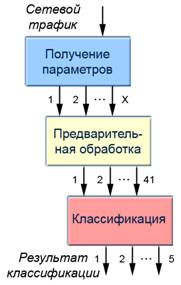

Процесс обработки информации в IDS приведен на рис. 3. Он включает три этапа.

Рис. 3 – Процесс обнаружения

На первом этапе осуществляется захват трафика сети (feature selection). Сбор необходимых данных выполняет специальное программное средство (sniffer). Эти данные поступают в виде сетевых пакетов, заголовки которых содержат важную первичную информацию.

Результаты первого этапа не могут быть сразу использованы классификатором, поскольку они представлены в “сыром” виде и нуждаются в предварительной обработке. Поэтому второй этап (feature preprocessing) связан с вычислением (на основе входных данных) параметров, характеризующих активность сети и представленных в той форме, в которой их сможет принять классификатор.

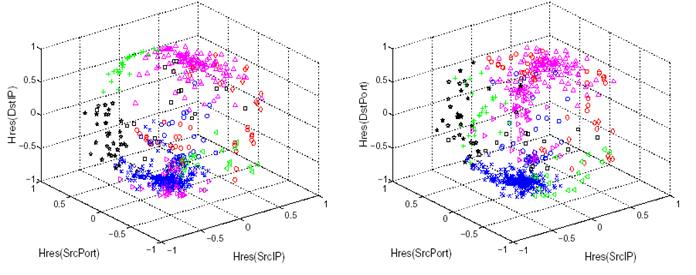

Методы визуализации

Clustering Known Anomalies (2-D view)

Legend Code Red - Scanning; Single source - DOS attack; Multi source

DOS attack

3-D view of Abilene anomaly clusters

|

|

|

© helpiks.su При использовании или копировании материалов прямая ссылка на сайт обязательна.

|