- Автоматизация

- Антропология

- Археология

- Архитектура

- Биология

- Ботаника

- Бухгалтерия

- Военная наука

- Генетика

- География

- Геология

- Демография

- Деревообработка

- Журналистика

- Зоология

- Изобретательство

- Информатика

- Искусство

- История

- Кинематография

- Компьютеризация

- Косметика

- Кулинария

- Культура

- Лексикология

- Лингвистика

- Литература

- Логика

- Маркетинг

- Математика

- Материаловедение

- Медицина

- Менеджмент

- Металлургия

- Метрология

- Механика

- Музыка

- Науковедение

- Образование

- Охрана Труда

- Педагогика

- Полиграфия

- Политология

- Право

- Предпринимательство

- Приборостроение

- Программирование

- Производство

- Промышленность

- Психология

- Радиосвязь

- Религия

- Риторика

- Социология

- Спорт

- Стандартизация

- Статистика

- Строительство

- Технологии

- Торговля

- Транспорт

- Фармакология

- Физика

- Физиология

- Философия

- Финансы

- Химия

- Хозяйство

- Черчение

- Экология

- Экономика

- Электроника

- Электротехника

- Энергетика

Сетевые датчики бывают 2-х видов.

Атака – это последовательность действий предпринимаемых кем-либо для достижения несанкционированного результата, то есть действий, направленных на нарушение правил функционирования системы, установленных ее владельцем.

"Система обнаружения атак (Intrusion Detection System, IDS)" – это система, предназначенная для обнаружения таких атак.

IDS можно разбить на следующие категории:

Системы обнаружения атак на сетевом уровне (Network IDS, NIDS) контролирует пакеты в сетевом окружении и обнаружить попытки злоумышленника проникнуть внутрь защищаемой системы (или реализовать атаку типа "отказ в обслуживании").

Системы контроля целостности (System integrity verifiers, SIV) проверяют системные файлы для того, чтобы определить, когда злоумышленник внес в них изменения

Мониторы регистрационных файлов (Log-file monitors, LFM) контролируют регистрационные файлы, создаваемые сетевыми сервисами и службами

типичный сценарий атаки

Стадия 1: внешняя разведка.

Стадия 2: внутренняя разведка

Стадия 3: exploit. Нарушитель пересекает границу и начинает использовать возможные уязвимости на выделенных компьютерах

Стадия 4: скрытие следов

Стадия 5: прибыль

Существует три типа атак:

· Разведка. Эти атаки включают ping sweeps, передачу DNS-зоны, разведку с помощью e-mail, сканирование TCP или UDP-портов и, возможно, анализ общественно доступных серверов с целью нахождения cgi-дыр.

· Exploit. Нарушители будут использовать преимущества скрытых возможностей или ошибок для получения несанкционированного доступа к системе.

· Атаки типа "отказ в обслуживании" (Denial of Service, DoS) Когда нарушитель пытается разрушить сервис (или компьютер), перегрузить сеть, перегрузить центральный процессор или переполнить диск

наиболее распространенные варианты

· UDP-flood - на IP-адрес объекта атаки осуществляется отправка большого числа пакетов UDP (User Datagram Protocol), вследствие чего канал связи переполняется и делает невозможным пропуск трафика легитимных пользователей к атакуемому ресурсу.

· ICMP-flood – осуществляется путем отправки на IP-адрес атакуемого объекта большого числа ICMP (Internet Control Message Protocol) пакетов. В результате, скорость поступления пакетов на атакуемый ресурс будет превосходить скорость обработки, а поступающий трафик может достигать максимальной пропускной способности канала. Протокол ICMP является служебным, выполняет сервисную функцию, поэтому является «удобным» для организации DDoS-атак.

· TCP-flood - на IP-адрес объекта атаки осуществляется отправка большого числа TCP (Transmission Control Protocol) пакетов с целью израсходовать ресурсы системы за счет обработки этих запросов. Одной из разновидностей таких атак является TCP SYN flood, при котором ресурсы системы расходуются на отслеживание частично открытых соединений.

· HTTP-flood –осуществляется путем отправки большого количества http-запросов на атакуемый объект, что приводит к быстрому расходу ресурсов системы. HTTP протокол относится к прикладному уровню по модели OSI/ISO, поэтому при таких атаках расходуются ресурсы не только на транспортном, но и на уровне приложений. Для выведения объекта атаки из строя требуется меньшая полоса трафика и т.д.

Почтовая бомбардировка

Бомбардировка электронной почтой (т.н. mailbombing) — один из самых старых и примитивных видов интернет-атак

IP-спуфинг

Спуфинг — это вид атаки, при которой хакер внутри организации или за ее пределами выдает себя за санкционированного пользователя

Сниффинг пакетов - представляет собой прикладную программу, которая использует сетевую карту, работающую в режиме promiscuous mode (в этом режиме все пакеты, полученные по физическим каналам, сетевой адаптер отправляет приложению для обработки). При этом сниффер ("нюхач") перехватывает все сетевые пакеты, которые передаются через атакуемый домен

Атака на отказ в обслуживании

Сегодня одна из наиболее распространенных в мире форм хакерских атак — атака на отказ в обслуживании (Denial of Service — DoS).

на выбранный в качестве мишени web-узел обрушивается шквал ложных запросов со множества компьютеров по всему миру. В результате, обслуживающие узел серверы оказываются парализованы и не могут обслуживать запросы обычных пользователей.

Smurf — ping-запросы ICMP (Internet Control Message Protocol) по адресу направленной широковещательной рассылки. Используемый в пакетах этого запроса фальшивый адрес источника в результате оказывается мишенью атаки. Системы, получившие направленный широковещательный ping-запрос, отвечают на него и "затапливают" сеть, в которой находится сервер-мишень

Атаки типа Man-in-the-Middle

При атаке типа Man-in-the-Middle хакер должен получить доступ к пакетам, передаваемым по Сети,

Для атак Man-in-the-Middle часто используются снифферы пакетов, транспортные протоколы и протоколы маршрутизации. Цель подобной атаки, соответственно, — кража или фальсификация передаваемой информации или же получение доступа к ресурсам сети

Использование "дыр" и "багов" в ПО

использование уязвимых мест (чаще всего банальных недоработок) в широко используемом программном обеспечении, прежде всего для серверов

Задача классификации

· Создание связующего звена между классификацией критических объектов, возможными угрозами критическим объектам и оценкой рисков угроз

· Создание на основе классификации подходов к моделированию атак и применение полученных результатов для разработки моделей нарушителя

· Разработка методов выявления атак для средств активного аудита

v Таксономия – это классификационная схема, которая разделяет совокупность знаний и определяет взаимосвязь частей.

предложена таксономия сетевых и компьютерных атак, в основе которой лежит способ разделения параметров атаки на несколько измерений.

• Первое измерение — это список типов атак (например, отказ в обслуживании).

• Второе измерение — это цель (целевой объект) атаки. Если у атаки несколько объектов нападения, то в этом измерении должно присутствовать несколько записей.

• Третье измерение — это уязвимости, используемые в процессе атаки. Измерение обычно содержит CVE-описания

уязвимостей (Common Vulnerabilities an Exposures), причем если ис

пользуется несколько уязвимостей, то в этом измерении присутствует несколько записей.

• Четвертое измерение — это, фактически, результат или цель атаки.

Существующие технологии СОА.

На сегодня пирамида информационной обработки данных в современной СОА выглядит следующим образом

Информационная пирамида.

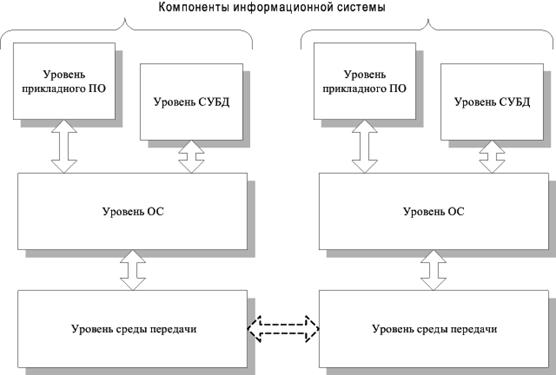

Уровни обработки информации в информационной системе

Схема интегрального обнаружения компьютерных атак

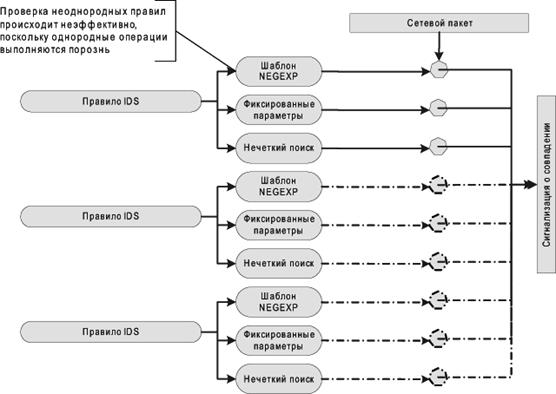

Неэффективный способ проверки

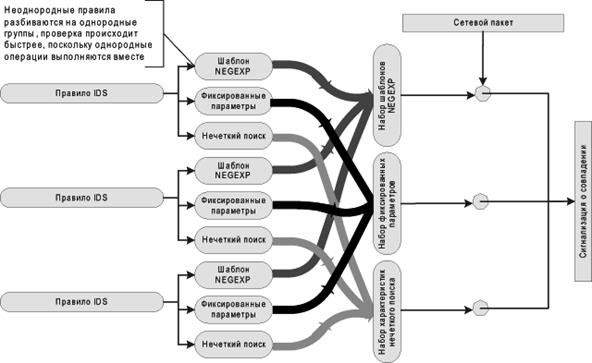

Метод послойной проверки.

Системы и методы обнаружения вторжений:

Схема размещения СОВ

По способу анализа данных СОВ делятся на две группы – signature-based (RBID) и anomaly-based (SBID). Т. е. сигнатурные и поведенческие.

Достоинства RBID систем:

·довольно четкое определение типа атаки, высокая точность работы практически без ложных срабатываний.

Недостатки:

·неустойчивость к новейшим типам атак, поскольку на момент атаки базы знаний (сигнатур) еще не содержат соответствующих сценариев;

·зависимость эффективности работы от скорости разработки новых сигнатур атак;

·происходит потеря времени от разработки сигнатуры разработчиками СОВ до обновления базы данных сигнатур организацией потребителя СОВ;

·для сложных распределенных атак проверка на соответствие сигнатуре является нетривиальной задачей;

·большинство баз знаний сигнатур и правил общедоступны, поэтому нарушитель может использовать методы «маскировки» атаки.

Достоинства SBID систем:

·могут обнаруживать совершенно новые виды атак;

·способны обнаружить атаки, характеризующиеся большой продолжительностью во времени;

·такие системы в некотором смысле проще обслуживать, так как нет нужды в обновлении сигнатур.

Недостатки:

·сложно построить модель «нормальной» работы сети, поэтому SBID склонны к ложному срабатыванию сигналов об атаках;

·такие системы необходимо «обучать» некоторый период времени и они не могут работать сразу же после инсталляции в ИТС;

·введением такой системы в эксплуатацию должны заниматься высококвалифицированные в данном направлении специалисты;

·в отличие от RBID систем, SBID не генерируют сообщения, точно описывающие атаку; при атаке будет сгенерировано только сообщение об «аномальности», возможно с некоторой дополнительной информацией и статистическими характеристиками;

·необходимость установки эффективного порогового значения для сигнализации атаки; это окажет влияние либо на увеличение частоты ложных срабатываний, либо система не будет выдавать сигналы там, где необходимо.

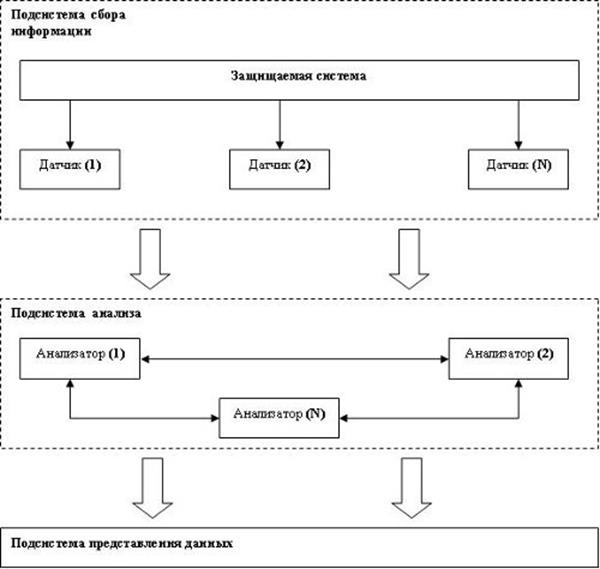

Рис. 1. Структура системы обнаружения вторжения

Сетевые датчики бывают 2-х видов.

|

|

|

© helpiks.su При использовании или копировании материалов прямая ссылка на сайт обязательна.

|