- Автоматизация

- Антропология

- Археология

- Архитектура

- Биология

- Ботаника

- Бухгалтерия

- Военная наука

- Генетика

- География

- Геология

- Демография

- Деревообработка

- Журналистика

- Зоология

- Изобретательство

- Информатика

- Искусство

- История

- Кинематография

- Компьютеризация

- Косметика

- Кулинария

- Культура

- Лексикология

- Лингвистика

- Литература

- Логика

- Маркетинг

- Математика

- Материаловедение

- Медицина

- Менеджмент

- Металлургия

- Метрология

- Механика

- Музыка

- Науковедение

- Образование

- Охрана Труда

- Педагогика

- Полиграфия

- Политология

- Право

- Предпринимательство

- Приборостроение

- Программирование

- Производство

- Промышленность

- Психология

- Радиосвязь

- Религия

- Риторика

- Социология

- Спорт

- Стандартизация

- Статистика

- Строительство

- Технологии

- Торговля

- Транспорт

- Фармакология

- Физика

- Физиология

- Философия

- Финансы

- Химия

- Хозяйство

- Черчение

- Экология

- Экономика

- Электроника

- Электротехника

- Энергетика

ip-address 20.20.20.100/24. gateway 10.10.10.10. 2) firewall-cmd --zone=public --list-all. 3) firewall-cmd --permanent --zone=trusted --add-interface=ens33 (которыйнесмотритнаISP). 4) firewall-cmd –permanent --zone=trusted --add-interface=ens192 (которыйн

1) Прописываем сетевые настройки на сетевом интерфейсе, который смотрит на ISP

ip-address 20. 20. 20. 100/24

gateway 10. 10. 10. 10

1. 1) Включаемфаервол: systemctlenable --now firewalld

2) firewall-cmd --zone=public --list-all

(firewalld is not punning)

3) firewall-cmd --permanent --zone=trusted --add-interface=ens33 (которыйнесмотритнаISP)

4) firewall-cmd –permanent --zone=trusted --add-interface=ens192 (которыйнесмотритнаISP)

( кромеens34 который смотрит на ISP)

firewall-cmd --permanent --zone=public --add-masquerade

iptables–save

5) firewall-cmd --permanent --zone=public --add-service=http

firewall-cmd --permanent --zone=public --add-service=https

firewall-cmd --permanent --zone=public --add-service=ssh

firewall-cmd --permanent --zone=public --add-service=gre

firewall-cmd --permanent --zone=public --add-service=esp (вылезетошибка, игноримее)

firewall-cmd --permanent --zone=public --add-port=47/tcp

6)Проверкаfirewall-cmd --zone = public --list-interfaces

Устанавливаемпакет yum -y install iptables-services

1) iptables -t nat -A POSTROUTING -s 172. 16. 0. 0/30 -o < вн. инт. > -j MASQUERADE

2) iptables -t nat -A POSTROUTING -s 172. 16. 0. 0/30 -o < вн. инт. > -j MASQUERADE

3) iptables -t nat -A POSTROUTING -s 172. 16. 0. 0/24 -o < вн. инт. > -j MASQUERADE

4) iptables -t nat -A POSTROUTING -s 172. 16. 0. 0/24 -o < вн. инт. > -j MASQUERADE

5) iptables -tnat -APOSTROUTING -s< указываем подсеть, которой разрешено пересылать пакеты> -o< вн. инт. устройства> -jMASQUERADE

< вн. инт. > - это сетевой интерфейс, который «смотрит» на внутренние сети, не на ISP

Например:

Например:

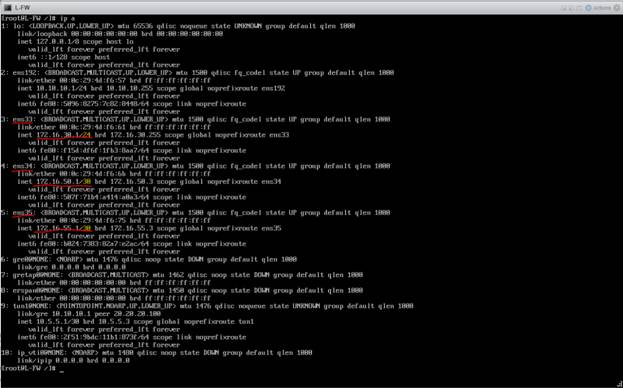

На скриншоте красным подчеркнуты сетевые интерфейсы, которые смотрят во внутрь.

Соответственно это: ens33, ens34, ens35 (это для L-FW). Для R-FW– надо посмотреть введя команду ipa

Желтым цветом выделены маски подсети.

Тогда команды выше будут выглядеть сл. образом

1. iptables -t nat -A POSTROUTING -s 172. 16. 0. 0/ 30 -o ens34 -j MASQUERADE

2. iptables -t nat -A POSTROUTING -s 172. 16. 0. 0/ 30 -o ens35 -j MASQUERADE

3. iptables -t nat -A POSTROUTING -s 172. 16. 0. 0/ 24 -o ens33 -j MASQUERADE

6) iptables -t nat -A PREROUTING -p udp --dport 53 -i ens192 -j DNAT --to 172. 16. 30. 10

iptables –L -n

iptables-save|sudotee /etc/sysconfig/iptables

systemctl enable iptables

serviceiptables restart

iptables –L –v –t nat (проверка)

Проверяем доступность ip-адреса 10. 10. 10. 10 со всех хостов подсети left

Ping 10. 10. 10. 10

На всех хостах заходим в файл /etc/yum. conf

Vi /etc/yum. conf

И добавляем строку

proxy=http: //10. 10. 10. 10: 3128 и сохраняемся.

Проверяем доступ к репозиториям командой yumlist.

Если вышел список пакетов, то все хорошо.

|

|

|

© helpiks.su При использовании или копировании материалов прямая ссылка на сайт обязательна.

|