- Автоматизация

- Антропология

- Археология

- Архитектура

- Биология

- Ботаника

- Бухгалтерия

- Военная наука

- Генетика

- География

- Геология

- Демография

- Деревообработка

- Журналистика

- Зоология

- Изобретательство

- Информатика

- Искусство

- История

- Кинематография

- Компьютеризация

- Косметика

- Кулинария

- Культура

- Лексикология

- Лингвистика

- Литература

- Логика

- Маркетинг

- Математика

- Материаловедение

- Медицина

- Менеджмент

- Металлургия

- Метрология

- Механика

- Музыка

- Науковедение

- Образование

- Охрана Труда

- Педагогика

- Полиграфия

- Политология

- Право

- Предпринимательство

- Приборостроение

- Программирование

- Производство

- Промышленность

- Психология

- Радиосвязь

- Религия

- Риторика

- Социология

- Спорт

- Стандартизация

- Статистика

- Строительство

- Технологии

- Торговля

- Транспорт

- Фармакология

- Физика

- Физиология

- Философия

- Финансы

- Химия

- Хозяйство

- Черчение

- Экология

- Экономика

- Электроника

- Электротехника

- Энергетика

Краткая теоретическая часть

| Цель работы: Изучить понятие разграничение прав доступа в сети. Краткая теоретическая часть Обеспечить информационную безопасность позволяет разграничение прав доступа пользователей к рабочим документам и приложениям. Каждый сотрудник получает возможность работать только с теми ресурсами, которые ему необходимы, при этом все документы защищены от случайного или намеренного просмотра или изменения. В настоящее время на рынке представлены ряд программ, обеспечивающих, в частности, контроль и управление доступом в Интернет, защиту пользователей и сети предприятия, учет трафика, антивирусную защиту и контентную фильтрацию веб-трафика. Условно их можно разделить на несколько категорий. Бесплатные программы, которые можно скачать из Интернета. Но, как правило, такие программы предназначены для решения отдельных задач. Есть программы для сбора статистики, но они не имеют возможности обработки данных по разным параметрам. И наоборот, есть программы для ограничения ресурсов, которые не имеют функции сбора статистики, и т. д. В качестве примера можно привести программу BWMeter, предназначенную для графического отображения и подсчета трафика, который передается по локальной сети. При помощи утилиты можно выполнять подсчет переданных пакетов, а также выяснить, куда и откуда они направляются, по какому протоколу и к какому порту. Платные решения по защите и контролю над корпоративной информацией можно приобрести на компакт-дисках в том же Интернете. Профессиональные решения такого рода от известных зарубежных производителей, как правило, отвечают всем вышеперечисленным требованиям, но являются дорогостоящими. К этой категории относят такие программы, как Kerio WinRoute Firewall, Ideco ICS Standard Edition, прокси-сервер UserGate, Windows Svr Ent 2008. Аппаратно-программные комплексы для контроля интернет-подключения. Они удобны тем, что по своей функциональности ориентированы именно на конечного пользователя, т. е. на компании любого уровня, отвечают всем требованиям и удобны в эксплуатации. Главное их преимущество в том, что вам не потребуется подбирать оборудование и устанавливать программу. Аппаратно-программный комплекс или просто сервер подключается к сети, настраивается под ее особенности и работает. В качестве примера можно привести программный комплекс Интернет Контроль Сервер 2. x, который устанавливается на компьютер и отделяет корпоративную сеть от Интернета, контролируя все информационные потоки и осуществляя учет трафика между сетью учреждения и Интернетом. К задачам разграничения прав доступа в сети можно отнести:

Для того чтобы распределить пользователей по группам, необходимо создать структуру пользователей с помощью анализа организации, например, выделить все отделы, продумать

| |||||||||||

| ТаТЖТ — филиал РГУПС. 09. 02. 02. Уч. пр. ПР 23. № 3. | |||||||||||

| Изм. | Лист | № докум. | Подпись | Дата | |||||||

| Разраб. | Дубровин | Разграничение прав доступа в сети | Лит. | Лист. | Листов | ||||||

| Провер. | Ларионова О. Ю. | 1 | |||||||||

| Реценз. | гр. ТАКС - 312 | ||||||||||

| Н. Контр. | |||||||||||

| Утверд. | |||||||||||

| признаки для выделения групп пользователей. Например, возможна следующая структура: планово-финансовый отдел, бухгалтерия, отдел кадров и делопроизводства и т. п. Для выделенных отделов нужно создать группы, и внутри их создать пользователей или же поступить иначе — создавать пользователей без групп. В принципе особой разницы здесь нет. Единственным плюсом создания групп является возможность отслеживать потребление по группе в целом. С помощью профилей доступа можно без труда задать одинаковые права доступа для отдельных пользователей, не объединенных в группы. Конечно, для групп необходимость создания профиля доступа отпадает. Как работает авторизация пользователей? При открытии нового окна браузера и запросе ресурса из Интернета пользователь получает окно с запросом логина и пароля. В этом окне следует ввести логин и пароль данного пользователя, которые были заданы ему при создании. Если логин и пароль верны — пользователь получает доступ к Интернету. Для реализации запрета доступа к определенным объектам нужно создать систему блокировок, которая работает согласно следующему примеру: Все пользователи (запрещен www. yandex. ru) Пользователь 1 Группа 1 (запрещен www. google. com) Пользователь 2 Группа 3 (запрещен www. auto. ru) Пользователь 3 При такой структуре «пользователю 3» будут запрещены все три ресурса (www. yandex. ru, www. google. com и www. auto. ru), «пользователю 2» лишь два верхних — «Яндекс» и Google, «Пользователь 1» будет иметь доступ к любому ресурсу, кроме www. yandex. ru. Также стоит отметить, что у каждого из пользователей из примера выше должно быть явно прописано разрешение на доступ к любым (! ) ресурсам. Нарушения работы не произойдет, так как к нему также применятся правила вышестоящих групп. То есть с учетом этого пример будет выглядеть так: Все пользователи (запрещен www. yandex. ru) Пользователь 1 (разрешено все) Группа 1 (запрещен www. google. com) Пользователь 2 (разрешено все) Группа 3 (запрещен www. auto. ru) Пользователь 3 (разрешено все) Как работает авторизация пользователей? При открытии нового окна браузера и запросе ресурса из Интернета пользователь получает окно с запросом логина и пароля. В этом окне следует ввести логин и пароль данного пользователя, которые были заданы ему при создании. Если логин и пароль верны — пользователь получает доступ к Интернету. Последовательность добавления правил влияет на приоритет действия правил (чем выше расположено правило, тем выше его приоритет перед остальными). Администратору сети может потребоваться задать некоторый набор запрещающих/ разрешающих правил для целого набора пользователей, которые располагаются в разных группах. Для того чтобы ему не приходилось вручную добавлять данный набор правил отдельно для каждого пользователя, существует возможность создать так называемый профиль доступа с соответствующим набором правил и затем добавить его в список правил доступа для каждого отдельного пользователя. Как уже было сказано, Интернет — это платный и публичный ресурс. Поэтому большое значение имеют экономия денежных средств образовательного учреждения и, кроме того,

| |||||||||||

| Дубровин | ТаТЖТ — филиал РГУПС. 09. 02. 02. Уч. пр. ПР 23. № 5. | Лист | |||||||||

| Ларионова О. Ю. | |||||||||||

| Изм. | Лист | № докум. | Подпись | Дата | |||||||

\

| ограничение пропускной способности канала для конкретных пользователей с целью более справедливого распределения ёмкости канала по всем пользователям. Для этого следует задать ограничения потребления ресурсов Интернета. В этой связи вводится следующая характеристика: предельный объем потребления трафика (квота), при превышении которого администратор сети может принять различные карательные меры. Отследив динамику потребления трафика пользователями, администратор сети может определить средний предельный объем трафика, при превышении которого можно, например, без предупреждения отключить нарушившего правила пользователя от сети Интернет. Ни один администратор сети учебного заведения не разрешит обычным пользователям (студентам) на практических занятиях осуществлять вышеописанные функции разграничения прав доступа в сети. Однако на обычном учебном или домашнем компьютере можно рассмотреть, в частности, процесс создания учётной записи. Дело в том, что достаточно часто складываются ситуации, когда на одном компьютере работают несколько человек, и в этом случае можно сделать так, чтобы у каждого пользователя были свои настройки Windows. Кроме того, можно одним пользователям предоставить возможность устанавливать новое программное обеспечение, а другим — запретить. Также имеется возможность запретить использовать какие-то программы на компьютере. Существуют три типа учётных записей. Каждый тип даёт пользователю разные возможности управления компьютером:

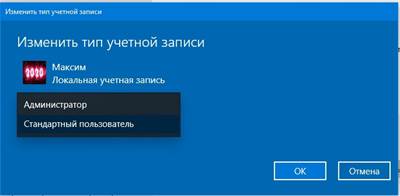

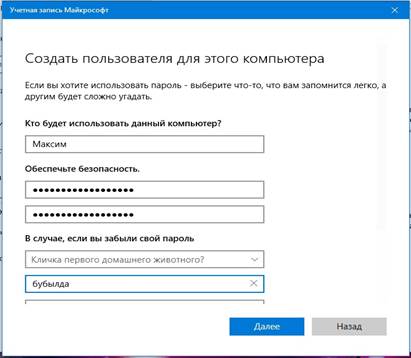

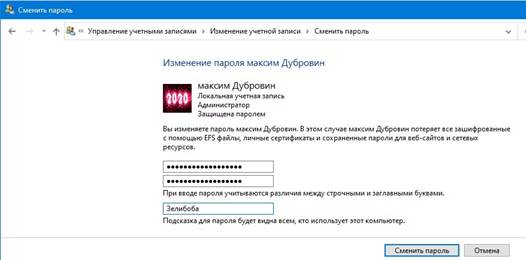

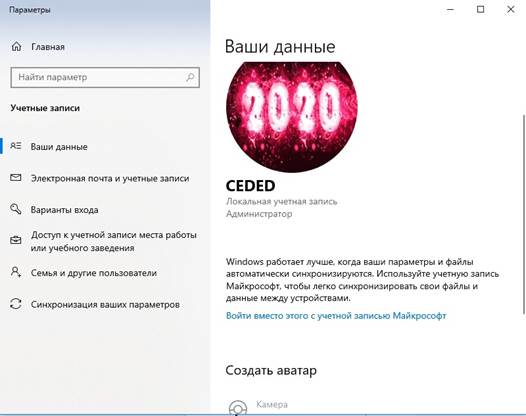

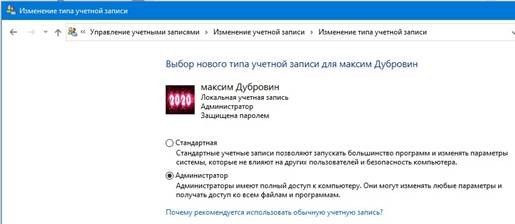

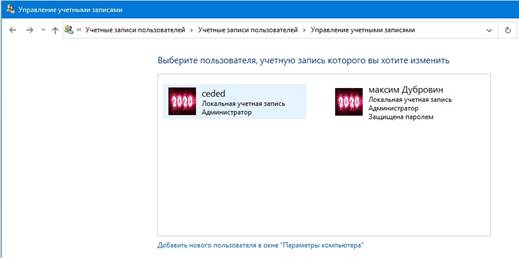

Говоря другими словами, при входе в Windows с использованием обычной учётной записи можно выполнять те же действия, что и с учётной записью администратора, но для внесения изменений, влияющих на всех пользователей компьютера (например, для установки программного обеспечения или изменения параметров безопасности), в ОС Windows может запрашиваться пароль администратора. Ход работы Задание 1. Создать учётную запись. Пуск → Параметры → Учётные записи → Семья и другие пользователи → Добавить пользователя этого компьютера → У меня нет данных для входа этого человека → Добавить человека без учётной записи Майкрософт. Задание 2. Задать имя учётной записи и пароль, а также ответы на контрольные вопросы (рис. 1). Задание 3. Изменить тип учётной записи.

| ||||||

| Дубровин. | ТаТЖТ — филиал РГУПС. 09. 02. 02. Уч. пр. ПР 23. № 5. | Лист | ||||

| Ларионова О. Ю. | ||||||

| Изм. | Лист | № докум. | Подпись | Дата | ||

|

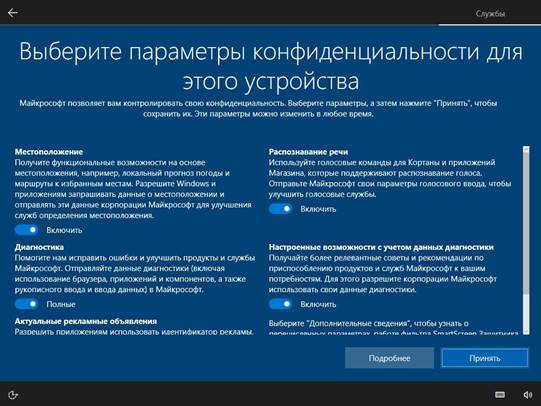

Задание 4. При первом входе необходимо будет настроить параметры конфиденциальности:

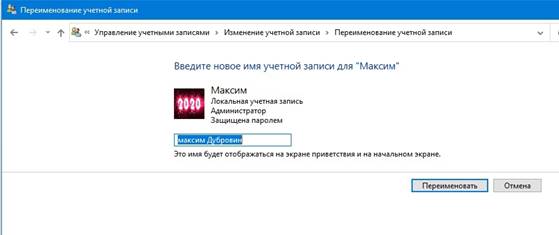

Задание 5. Изменить настройки учётной записи. Для настройки учётной записи следует зайти из-под неё в систему, тогда можно будет получить доступ к множеству настроек, нужно: 1. Изменить имя учётной записи. 2. Изменить пароль. 3. Изменить рисунок. 4. Изменить тип учётной записи. 5. Управление другой учётной записью.

| ||||||

| Дубровин | ТаТЖТ — филиал РГУПС. 09. 02. 02. Уч. пр. ПР 23. № 5. | Лист | ||||

| Ларионова О. Ю. | ||||||

| Изм. | Лист | № докум. | Подпись | Дата | ||

| 1. 2. 3.

| ||||||

| Киселев Д. А. | ТаТЖТ — филиал РГУПС. 09. 02. 02. Уч. пр. ПР 23. № 5. | Лист | ||||

| Ларионова О. Ю. | ||||||

| Изм. | Лист | № докум. | Подпись | Дата | ||

| 4. 5. Вывод: Изучил понятие разграничение прав доступа в сети. | ||||||

| Дубровин | ТаТЖТ — филиал РГУПС. 09. 02. 02. Уч. пр. ПР 23. № 5. | Лист | ||||

| Ларионова О. Ю. | ||||||

| Изм. | Лист | № докум. | Подпись | Дата | ||

|

|

|

© helpiks.su При использовании или копировании материалов прямая ссылка на сайт обязательна.

|