- Автоматизация

- Антропология

- Археология

- Архитектура

- Биология

- Ботаника

- Бухгалтерия

- Военная наука

- Генетика

- География

- Геология

- Демография

- Деревообработка

- Журналистика

- Зоология

- Изобретательство

- Информатика

- Искусство

- История

- Кинематография

- Компьютеризация

- Косметика

- Кулинария

- Культура

- Лексикология

- Лингвистика

- Литература

- Логика

- Маркетинг

- Математика

- Материаловедение

- Медицина

- Менеджмент

- Металлургия

- Метрология

- Механика

- Музыка

- Науковедение

- Образование

- Охрана Труда

- Педагогика

- Полиграфия

- Политология

- Право

- Предпринимательство

- Приборостроение

- Программирование

- Производство

- Промышленность

- Психология

- Радиосвязь

- Религия

- Риторика

- Социология

- Спорт

- Стандартизация

- Статистика

- Строительство

- Технологии

- Торговля

- Транспорт

- Фармакология

- Физика

- Физиология

- Философия

- Финансы

- Химия

- Хозяйство

- Черчение

- Экология

- Экономика

- Электроника

- Электротехника

- Энергетика

Виды угроз. Основные угрозы для паролевой защиты можно подразделить на явные и скрытые.

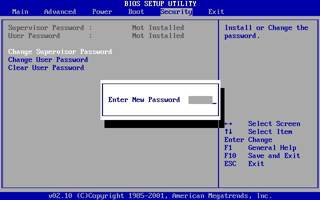

Защита на уровне BIOS. Первое, что обычно делает пользователь ПК — ставит два пароля: один в настройках BIOS, другой — на заставку экрана. Защита на уровне BIOS будет требовать ввод пароля при загрузке компьютера, а защита на заставку экрана перекроет доступ к информации при прошествии определенного, вами заданного, времени бездействия компьютера.

Защита на уровне BIOS. Первое, что обычно делает пользователь ПК — ставит два пароля: один в настройках BIOS, другой — на заставку экрана. Защита на уровне BIOS будет требовать ввод пароля при загрузке компьютера, а защита на заставку экрана перекроет доступ к информации при прошествии определенного, вами заданного, времени бездействия компьютера.

Установка пароля на уровне BIOS — достаточно тонкий процесс, требующий определенных навыков работы с настройками компьютера, поэтому желательно его устанавливать с коллегой, имеющим опыт такой деятельности.

Установка пароля на уровне BIOS — достаточно тонкий процесс, требующий определенных навыков работы с настройками компьютера, поэтому желательно его устанавливать с коллегой, имеющим опыт такой деятельности.

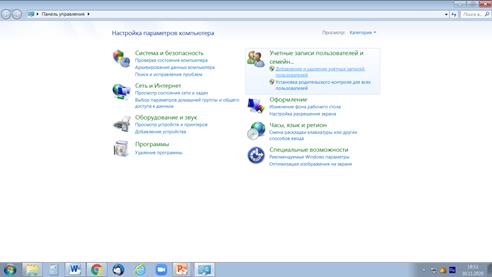

Пароль на заставку экрана поставить не так сложно, и его может поставить сам пользователь (Пуск/Панель управления/Учетные записи пользователей)

Защита данных на жестком диске (винчестере). Любую часть компьютерной системы можно заменить на новую, но утратив данные, записанные на жестком диске, вы будете вынуждены воссоздавать их заново. Поэтому нужно заранее организовать защиту содержимого жесткого диска.

Защита данных на жестком диске (винчестере). Любую часть компьютерной системы можно заменить на новую, но утратив данные, записанные на жестком диске, вы будете вынуждены воссоздавать их заново. Поэтому нужно заранее организовать защиту содержимого жесткого диска.

Резервное копирование данных. Сбои самого компьютера — враг нашей информации. Даже при самом строгом соблюдении мер профилактики нельзя быть абсолютно застрахованным от потери данных, хранящихся на жестком диске. Рано или поздно что-нибудь может случиться, и восстановить все в прежнем виде можно будет только в том случае, если у вас имеется копия содержимого жесткого диска.

Логика здесь очень простая: если одни и те же данные хранятся в двух разных местах, вероятность лишиться их значительно уменьшается. Поэтому всегда следует хранить данные в двух экземплярах: один на жестком диске, другой на сменных носителях, используемых для резервного копирования, — zip-дисках, дисках CD- и DVD-ROM, флеш-накопителях.

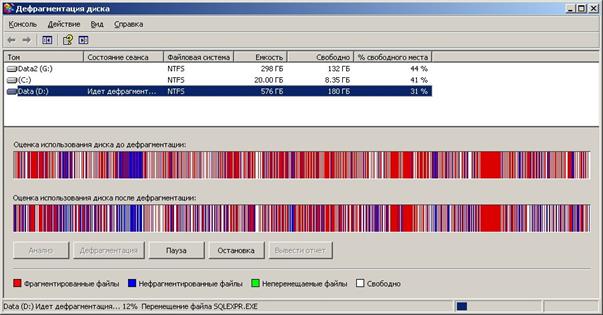

Дефрагментация жесткого диска. Чтобы быть точно уверенным, что данные уничтожены навсегда, необходимо систематически проводить дефрагментацию жесткого диска. Программа дефрагментации Defrag входит в состав служебных программ (Пуск/Все программы/Служебные/Средства администрирования/Оптимизация дисков) и перемещает данные на диске таким образом, чтобы файлы и свободное пространство размещались оптимально.

Дефрагментация жесткого диска. Чтобы быть точно уверенным, что данные уничтожены навсегда, необходимо систематически проводить дефрагментацию жесткого диска. Программа дефрагментации Defrag входит в состав служебных программ (Пуск/Все программы/Служебные/Средства администрирования/Оптимизация дисков) и перемещает данные на диске таким образом, чтобы файлы и свободное пространство размещались оптимально.

Процесс дефрагментации может занять от нескольких минут до получаса и более в зависимости от степени фрагментации диска. Желательно проводить дефрагментацию не реже одного раза в месяц, а при большом количестве операций по удалению файлов — еженедельно.

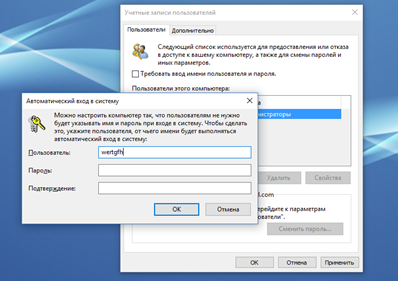

Защита паролем. Сопоставить каждому пользователю соответствующую ему разграничительную политику доступа на защищаемом объекте призвана идентификация. Для этого пользователь должен себя идентифицировать: указать свое «имя» (идентификатор). Таким образом проверяется, относится ли регистрирующийся пользователь к пользователям, идентифицируемым системой. В соответствии с введенным идентификатором пользователю будут сопоставлены соответствующие права доступа.

Аутентификация предназначена для контроля процедуры идентификации. Для этого пользователь должен ввести пароль. Правильность вводимого пароля подтверждает однозначное соответствие между регистрирующимся и идентифицированным пользователем. Для контроля загрузки может устанавливаться процедура идентификации и аутентификации пользователя перед началом загрузки системы, например встроенными средствами BIOS. В этом случае выполнить загрузку системы сможет только санкционированный пользователь.

Аутентификация предназначена для контроля процедуры идентификации. Для этого пользователь должен ввести пароль. Правильность вводимого пароля подтверждает однозначное соответствие между регистрирующимся и идентифицированным пользователем. Для контроля загрузки может устанавливаться процедура идентификации и аутентификации пользователя перед началом загрузки системы, например встроенными средствами BIOS. В этом случае выполнить загрузку системы сможет только санкционированный пользователь.

В целях контроля функционирования вычислительной системы парольный вход позволяет осуществлять:

контроль пользователя при доступе в систему; реализуется в том числе штатными средствами ОС;

контроль пользователя при доступе в систему; реализуется в том числе штатными средствами ОС;

контроль при запуске процесса. Благодаря этому при запуске некоторых приложений может быть установлена парольная защита. Прежде всего здесь интерес представляет установка пароля ответственного лица;

контроль при запуске процесса. Благодаря этому при запуске некоторых приложений может быть установлена парольная защита. Прежде всего здесь интерес представляет установка пароля ответственного лица;

контроль при доступе к локальным ресурсам. Например, при доступе к локальному принтеру также может использоваться аутентификация ответственного лица;

контроль при доступе к локальным ресурсам. Например, при доступе к локальному принтеру также может использоваться аутентификация ответственного лица;

контроль при доступе к сетевым ресурсам.

контроль при доступе к сетевым ресурсам.

Парольный вход также используют для снятия блокировки. На несанкционированные действия пользователя системой защиты может устанавливаться блокировка некоторых функций: загрузки системы, доступа в систему, учетных записей пользователя, запуска определенных приложений. Для снятия блокировки необходима авторизация администратора безопасности или ответственного лица.

Парольный вход также используют для снятия блокировки. На несанкционированные действия пользователя системой защиты может устанавливаться блокировка некоторых функций: загрузки системы, доступа в систему, учетных записей пользователя, запуска определенных приложений. Для снятия блокировки необходима авторизация администратора безопасности или ответственного лица.

Виды угроз. Основные угрозы для паролевой защиты можно подразделить на явные и скрытые.

Наиболее очевидными явными угрозами являются физические — хищение носителя (диска с паролем, электронного ключа с парольной информацией и т.д.), а также визуальный съем пароля при вводе с клавиатуры либо монитора. Кроме того, при использовании длинных сложных паролей пользователи подчас записывают свой пароль, что также является объектом физического хищения.

К техническим явным угрозам можно отнести подбор пароля: либо автоматизированный (вручную пользователем), либо автоматический, предполагающий запуск пользователем специальной программы подбора паролей. Кроме того, для сравнения вводимого и эталонного значений пароля эталонное значение пароля должно храниться на защищаемом объекте либо на сервере в сети. Это эталонное значение без соблюдения соответствующих мер по хранению паролей (разграничение доступа к области памяти или реестра, где хранятся пароли) может быть похищено злоумышленником.

Наиболее опасными являются скрытые угрозы: технический съем пароля при вводе, модификация механизма парольной защиты и модификация учетных данных на защищаемом объекте.

Технический съем пароля при вводе. В этом случае злоумышленник размещает на компьютере соответствующую программу, позволяющую перехватывать поступающую на защищаемый объект информацию. Подобные программы дают возможность автоматически фильтровать перехватываемую информацию по определенным признакам, в том числе в целях обнаружения паролей.

Модификация механизма парольной защиты. Существует возможность отключения механизма парольной защиты злоумышленником, например путем загрузки системы с внешнего носителя. Если механизм парольной защиты представляет собой некий процесс, то выполнение данного процесса можно остановить средствами системного монитора либо монитора приложений. Подобная возможность существует для ОС Windows.

Модификация учетных данных на защищаемом объекте (замена учетных записей, сброс пароля). Угроза заключается в модификации учетных данных на защищаемом объекте. Это осуществляется путем либо их замены, либо сброса в исходное состояние настроек механизма защиты.

Способы ввода пароля. Различают следующие способы ввода пароля: консольный (ввод с клавиатуры), с внешнего носителя, комбинированный.

Способы ввода пароля. Различают следующие способы ввода пароля: консольный (ввод с клавиатуры), с внешнего носителя, комбинированный.

Консольный (ввод с клавиатуры). Недостатком данного способа является возможность визуального съема пароля злоумышленником. При этом в меньшей степени опасность представляет набор пароля пользователем на клавиатуре — этому можно противодействовать организационными мерами. В большей степени угроза состоит в том, что при задании сложного пароля пользователь стремится его куда-нибудь записать, чтобы не забыть.

Ввод с внешнего носителя. В качестве противодействия угрозе визуального съема пароля могут использоваться различные внешние носители информации: как стандартные средства ввода информации (например, флеш-накопитель), так и предполагающие подключение специальных средств ввода парольной информации — всевозможные электронные ключи, «таблетки» и т.д. На этих носителях записывается пароль, который считывается системой при аутентификации пользователя. Здесь может задаваться достаточно большая длина пароля без угрозы его визуального съема. Вопрос выбора носителя определяется его ценой, долговечностью, удобством хранения.

Недостатком применения внешних носителей информации для ввода пароля является потенциальная угроза его хищения злоумышленником.

Достоинство состоит в большей универсальности в смысле возможности хранения учетных данных, т.е. на них может храниться не только информация, идентифицирующая пользователя, но и ключи шифрования, а также иные данные.

Достоинство состоит в большей универсальности в смысле возможности хранения учетных данных, т.е. на них может храниться не только информация, идентифицирующая пользователя, но и ключи шифрования, а также иные данные.

Комбинированный способ. Он осуществляется двумя механизмами, один из которых является основным, а другой — дополнительным.

При защите компьютеров имеет смысл использовать следующий комбинированный способ ввода пароля:

При защите компьютеров имеет смысл использовать следующий комбинированный способ ввода пароля:

основной — с внешнего носителя (целесообразно реализовать добавочными средствами защиты);

основной — с внешнего носителя (целесообразно реализовать добавочными средствами защиты);

дополнительный — с клавиатуры (для этого могут использоваться встроенные в ОС механизмы авторизации пользователя).

дополнительный — с клавиатуры (для этого могут использоваться встроенные в ОС механизмы авторизации пользователя).

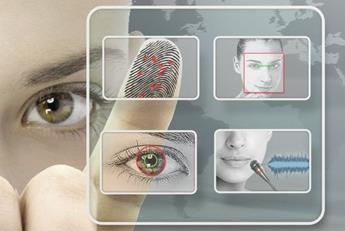

Использование биометрических характеристик пользователя — метод, позволяющий совсем отказаться от внешнего носителя с паролем. При этом идентификатором пользователя становятся его биометрические параметры. Причем ввиду однозначного соответствия эти параметры служат пользователю одновременно и паролем.

В общем же случае механизмы биометрической идентификации пользователя предотвращают возможность какой-либо передачи парольной информации между пользователями. А это достаточно важно при реализации централизованной схемы защиты.

Задания для практической работы:

|

|

|

© helpiks.su При использовании или копировании материалов прямая ссылка на сайт обязательна.

|