- Автоматизация

- Антропология

- Археология

- Архитектура

- Биология

- Ботаника

- Бухгалтерия

- Военная наука

- Генетика

- География

- Геология

- Демография

- Деревообработка

- Журналистика

- Зоология

- Изобретательство

- Информатика

- Искусство

- История

- Кинематография

- Компьютеризация

- Косметика

- Кулинария

- Культура

- Лексикология

- Лингвистика

- Литература

- Логика

- Маркетинг

- Математика

- Материаловедение

- Медицина

- Менеджмент

- Металлургия

- Метрология

- Механика

- Музыка

- Науковедение

- Образование

- Охрана Труда

- Педагогика

- Полиграфия

- Политология

- Право

- Предпринимательство

- Приборостроение

- Программирование

- Производство

- Промышленность

- Психология

- Радиосвязь

- Религия

- Риторика

- Социология

- Спорт

- Стандартизация

- Статистика

- Строительство

- Технологии

- Торговля

- Транспорт

- Фармакология

- Физика

- Физиология

- Философия

- Финансы

- Химия

- Хозяйство

- Черчение

- Экология

- Экономика

- Электроника

- Электротехника

- Энергетика

ИНДИВИДУАЛЬНЫЙ ПРОЕКТ. «On-line угрозы, их профилактика»

Санкт-Петербургское государственное бюджетное профессиональноеобразовательное учреждение

«Академия управления городской средой, градостроительства и печати»

Специальность: Монтаж и эксплуатация внутренних сантехнических устройств кондиционирования воздуха и вентиляции

ИНДИВИДУАЛЬНЫЙ ПРОЕКТ

по дисциплине

«Индивидуальный проект»

на тему

«On-line угрозы, их профилактика»

Исполнитель: Марченко Полина группа 9в212

Руководитель: Федосеева И. Н.

(Ф. И. О. должность)

Работа защищена " _____" _________ 2022г.

оценка _____________ _____________

(оценка) (подпись)

Санкт-Петербург 2022 г.

СОДЕРЖАНИЕ

| ВВЕДЕНИЕ................................................................................................ 3 |

| ГЛАВА 1 ОСНОВНАЯ ХАРАКТЕРИСТИКА ТЕХНИЧЕСКИХ УГРОЗ……………………………………………………………………. 6 |

| 1. 1Классификация интернет- угроз……………………………………. 6 |

| 1. 2 Типы фишинга и его атаки………………….. ………………………7 |

| 1. 3 Взлом и киберпреступники............................................................... 9 |

| ГЛАВА 2 ЗАЩИТА ОТ УГРОЗ В ИНТЕРНЕТЕ ………………….... 12 |

| 2. 1 Сравнительный анализ использования советов по безопасности. 12 |

| 2. 2 Изучение мошенников, спамеров и фишеров................................. 15 |

| 2. 3Методы борьбы с On-line угрозами в современном обществе………………………………………………………………... 17 |

| ЗАКЛЮЧЕНИЕ…………………………………………………………20 |

| СПИСОК ИНФОРМАЦИОННЫХ ИСТОЧНИКОВ………………… 22 |

ВВЕДЕНИЕ

С развитием всемирной сети практически каждый ежедневно пользуется ресурсами интернета. Известно, что глобальная сеть, прежде всего, является неиссякаемым источником информации и полем для виртуального общения. Однако далеко не все знают, какой ущерб может быть нанесен персональному компьютеру пользователя. Безопасность в интернете представляет собой принятие необходимых мер, обеспечивающих защиту от компьютерных вирусов различной сложности, а также от взлома ПК злоумышленниками с целью завладения личной или корпоративной информацией.

Актуальность работы заключается в том, что интернет может быть использован для нанесения вреда нам, нашим близким и нашему имуществу, а его пользователи не знают, как защититься от угроз.

Цель данной работы: определить часто ли люди до 18 и после подвергаются различным видам угроз со стороны сети Интернет, нужно ли придерживаться правилам безопасности при работе в сети Интернет. Дать рекомендации по соблюдению правил безопасной работы в сети Интернет.

Для достижения поставленной цели было необходимо решить следующие задачи:

1. Найти информацию по поставленной цели;

2. Проанализировать данную информацию;

3. Собрать данные для анкетирования;

4. Составить анализ и выявить, определить часто ли дети подвергаются различным видам угроз со стороны сети Интернет.

Объектом исследования является

Объект исследования: Безопасность в Интернете.

Предмет исследования: Использование правил безопасности при работе в сети Интернет студентами колледжа.

Методы:

- теоретический анализ научной и методической литературы;

- отбор информации;

- анализ;

- обобщение;

- описание.

Теоретическая основа: является работы по современным угрозам безопасности в сети Интернет А. У. Менциев и Х. С. Чебиева и статьи по специальности Тумбинская М. В. Информационная поддержка при обеспечении защищённости системы интернет

Период исследования: 21в.

Информационная база. В процессе написания были исследован текст научной статьи по специальности «Компьютерные и информационные науки» А. У. Менциев и Х. С. Чебиева «Современные угрозы безопасности в сети Интернет», опубликованный в журнале Инженерный вестник Дона в 2019 году и статьи по специальности «Компьютерные и информационные науки» Тумбинская М. В. « Информационная поддержка при обеспечении защищённости системы интернет», опубликованная в журналеНациональные интересы: приоритеты и безопасность в 2015 году

Объем и структура: Работа состоит из введения, в котором формулируется актуальность темы, цели и задачи проекта, предмет и объект исследования.

Первая глава «Основная характеристика технических угроз» содержит основные сведения о видах технологических угроз, о типах фишинга и роль социальной инженерии в мошеннических схемах по получению персональных пользователей.

Вторая глава «защита от угроз в интернете», рассматривает анализ советов по безопасности, изучение мошенников, инструкцию по устранению On-line угроз.

Заключение определяет основные выводы и предложения по работе.

Список литературы, состоящий из источников, использованных в работе.

Практическая значимость: данное исследование можно использовать в методических пособиях в теме «On-line угрозы, их профилактика».

Положения, выносимые на защиту:

- Классификация интернет- угроз

- Типы фишинга и его атаки

- Взлом и киберпреступники

- Сравнительный анализ использования советов по безопасности

- Методы борьбы с On-line угрозами в современном обществе

ГЛАВА 1 ОСНОВНАЯ ХАРАКТЕРИСТИКА ТЕХНИЧЕСКИХ УГРОЗ

1. 1 Классификация интернет- угроз

К таким угрозам мы можем отнести:

- вредоносное программное обеспечение (вирусы), интернет-мошенничество;

- атаки на отказ в обслуживании;

- кражи денежных средств;

- кражи персональных данных;

- несанкционированный доступ к информационным ресурсам и систем;

- распространение заведомо недостоверной информации.

От авторизованных пользователей:

- Умышленные повреждения или похищения данных хакерами;

- Повреждения данных в результате неосторожных действий.

Электронные методы воздействия:

- Компьютерные вирусы;

- Спам;

- Фишинг.

Рассмотрим влияние на безопасность со стороны различного вредоносного программного обеспечения, которое распространяется по сети Интернет.

Классификация вредоносных программ по методу размножения: [3]

- эксплойт - теоретически безвредный набор данных (например, графический файл или сетевой пакет), который некорректно воспринимается программой, которая работает с такими данными. Здесь вред наносит не один файл, а неадекватное поведение программного обеспечения с ошибкой. Также эксплойтами называют программы для генерирования так называемых «отравленных» данных;

- логическая бомба в программе срабатывает при определенном условии, является неотъемлемой от полезной программы-носителя;

- троянская программа не имеет собственного механизма размножения;

- компьютерный вирус размножается в пределах компьютера и через сменные диски. Размножение через локальную сеть возможно, если пользователь сам выложит зараженный файл в сеть. Вирусы одновременно делятся по типу файлов, которые заражаются (файловые, скриптовые, загрузочные), по способу прикрепления к файлам (паразитные, сопутствующие и перезаписывающие исходный файл) и т. д.;

- сетевой червь способен самостоятельно размножаться с сети. Делятся на IRC, почтовые, такие, которые размножаются с помощью эксплойтов и т. д. Вредоносное программное обеспечение может образовывать цепочки: например, с помощью эксплойта на компьютере жертвы разворачивается загрузчик, который устанавливает из сети Интернет основное тело (программный код) червя.

1. 2 Типы фишинга и его атаки

Фишинг является наиболее популярным способом атаки на пользователей и одним из методов социальной инженерии. Он представляет собой особый вид Интернет-мошенничества. Цель фишинга – получение доступа к конфиденциальным данным, таким как адрес, телефон, номера кредитных карт, логины и пароли, путем использования поддельных веб-страниц. Часто фишинговая атака происходит следующим образом: на электронную почту приходит письмо с просьбой войти в систему Интернет-банкинга от имени якобы сотрудника банка.

Письмо содержит ссылку на ложный сайт, который трудно отличить от настоящего. Пользователь вводит личные данные на поддельном сайте, а злоумышленник перехватывает их. Завладев персональными данными, он может, например, получить кредит на имя пользователя, вывести деньги с его счета и расплатиться его кредитными картами, снять деньги с его счетов или создать копию пластиковой карты и с ее помощью снять деньги в любом месте мира.

Адресный фишинг: В то время как большинство фишинговых кампаний предполагают массовую рассылку электронных писем как можно большему количеству пользователей, адресный фишинг отличается направленным характером. Этим способом злоумышленники атакуют конкретное лицо или организацию, часто применяя специально подобранный контент, который, как им представляется, окажет на жертву наибольшее воздействие.

Для осуществления подобной атаки необходимо провести тщательную подготовку, чтобы узнать имена, должности, адреса электронной почты и другую сопутствующую информацию. Хакеры переворачивают вверх дном весь Интернет, сопоставляя эту информацию со всеми доступными сведениями о должностных отношениях жертвы: их, например, интересуют имена коллег и круг их обязанностей в соответствующей организации. Заполучив все эти данные, злоумышленники составляют правдоподобное письмо.

В частности, фишинговая атака может быть нацелена на сотрудника, чьи обязанности предполагают авторизацию платежей. Хакеры присылают ему письмо якобы от высокопоставленного должностного лица организации с указанием осуществить крупный платеж в пользу этого лица или в пользу поставщика компании (однако прилагаемая вредоносная ссылка ведет не к платежной системе, а на хакерский веб-сайт).

Клоновыё фишинг: Этот тип атаки предполагает, что злоумышленники копируют (клонируют) ранее доставленное законное сообщение, которое содержит ссылку или вложение. Затем мошенник меняет ссылки или прилагаемые файлы на вредоносные объекты, выдаваемые за настоящие. Ничего не подозревающие пользователи нажимают на ссылку или открывают вложение, чего часто бывает достаточно для хакеров, чтобы перехватить контроль над компьютером. После этого злоумышленники могут маскироваться под надежных отправителей и рассылать от имени жертвы аналогичные электронные письма другим пользователям в пределах этой же организации.

Телефонный фишинг: Фишинговые атаки могут происходить с помощью обычного телефона – в этом случае они иногда обозначаются как голосовой фишинг или «вишинг»: мошенник звонит своей жертве и представляется сотрудником местного банка, полиции или налогового управления. Затем он запугивает жертву, сообщая о какой-либо проблеме и настаивая на том, что ее необходимо решить немедленно, а для этого нужно сообщить ему данные банковского счета или выплатить штраф. Обычно мошенники требуют перечислить деньги безналичным способом или с помощью предоплаченной карты, чтобы их нельзя было отследить.

SMS-фишинг– это злобный брат-близнец вишинга, осуществляющий те же мошеннические действия, но только с помощью SMS-сообщений (иногда добавляя к ним вредоносные ссылки)[2].

1. 3 Взлом и киберпреступники

В общепринятом классическом понимании к сфере деятельности профессиональных преступников относят такие виды преступлений, как карманные кражи, грабежи, мошенничество, фальшивомонетничество. Но с развитием общественных отношений, прогресса всех сфер жизнедеятельности меняется и преступность. В настоящее время сферу профессиональной преступности можно дополнить такими ее направлениями, как изготовление поддельных платежных документов, лжепредпринимательство, фиктивное банкротство, заказные убийства, легализацию и отмывание денежных средств, незаконный оборот наркотиков и киберпреступность.

Известно, что целью деятельности профессиональных преступников является удовлетворение материальных потребностей и для них характерен корыстный умысел. Финансово-экономическая сфера деятельности общества и государства является постоянным предметом преступного посягательства. Преступники быстро адаптируются к новым видам, формам и методам предпринимательства.

Профессиональные преступники используют изменение развивающегося рынка, который опирается на инновационные технологии для оптимизации своей эффективности, получают доступ к информации предпринимателей и используют ее в своей преступной деятельности. Количество киберпреступлений с использованием специальных знаний в сфере финансово-хозяйственной деятельности, в программном обеспечении банковской деятельности, в операциях с использованием платежных карт, в сфере банковских счетов юридических лиц постоянно растет. Соответственно, особое место в профессиональной преступности занимают киберпреступники. Киберпреступления, совершенные в результате несанкционированного доступа к банковским базам данных посредством телекоммуникационных сетей, становятся все более распространенными [1].

Профессиональный преступник, овладев специализацией, может длительное время совершать кражи с банковских счетов, используя развитую сеть вывода денежных средств, что позволяет длительное время оставаться не установленным как лицу, совершившему преступление. Профессиональные преступники объединяются в группы. Часто у них имеются отдельные защищенные помещения (съемные квартиры, офисы и т. д. ), оборудованные современными технологическими средствами и компьютерами, которые используются в их преступной, корыстной деятельности. Киберпреступники широко используют приемы социальной инженерии.

Выводы По главе 1:

1. Основываясь на информации раздела, можно сказать, что основными техническими угрозами для пользователей являются вредоносные программы, ботнеты и DoS и DDoS-атаки.

2. Таким образом, можно сделать вывод, что несмотря на многочисленные вариации, общей чертой всех фишинговых атак является использование подлога с целью присвоения тех или иных ценностей.

3. Раздел обозначил проблему сформировавшегося вида профессиональной преступности – киберпреступности. Уже сейчас необходимо разрабатывать меры борьбы с этим явлением.

ГЛАВА 2 ЗАЩИТА ОТ УГРОЗ В ИНТЕРНЕТЕ

2. 1 Сравнительный анализ использования советов по безопасности

Для анализа использования советов по безопасности провели анкетирование. Данные для ответа на эти вопросы были взяты из интернета, в опросе было отвечено на 5 основных вопросов [5].

Вопросы анкетирования:

1. Где вы пользуетесь интернетом чаще?

2. Используете интернет:

3. Какой вред здоровью несет интернет?

4. Какую информацию нельзя сообщать?

5. Ваш возраст и пол?

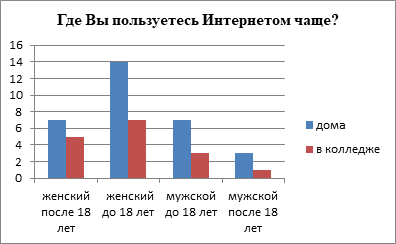

Рисунок 1- Результаты ответа на 1и 5 вопрос

Все анкетируемые и мужчины, и женщины независимо от возраста ответили, что в основном Интернетом пользуются дома.

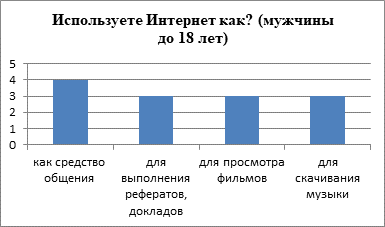

Рисунок 2- Результаты ответа на 2 вопрос мужчин до 18 лет

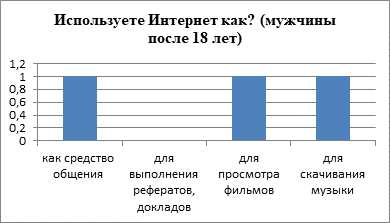

Рисунок 3- Результаты ответа на 2 вопрос мужчин после 18 лет

У мужчин любого возраста Интернет используется как средство общения, для просмотра фильмов и скачивания музыки.

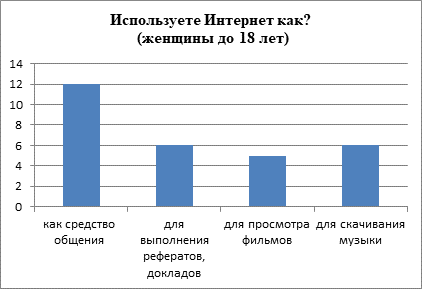

Рисунок 4- Результаты ответа на 2 вопрос женщин до 18 лет

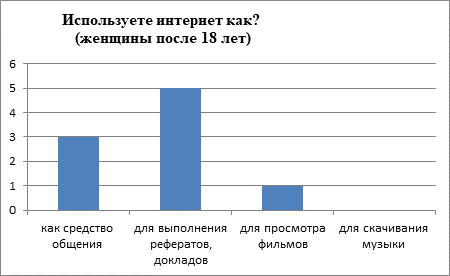

Рисунок 5- Результаты ответа на 2 вопрос женщин после 18 лет

Как средство общения используют Интернет студентки до 18 лет, а после 18 лет – в основном для выполнения рефератов и докладов.

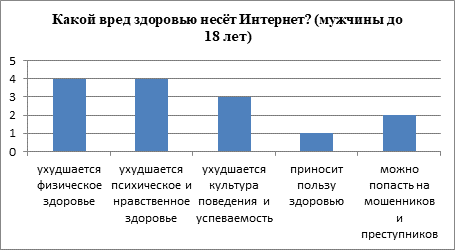

Рисунок 6- Результаты ответа на вопрос 3 мужчин до 18 лет

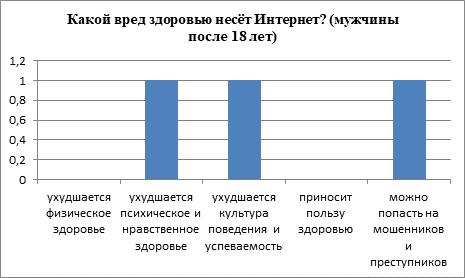

Рисунок 7- Результаты ответа на вопрос 3 мужчин после 18 лет

Студенты мужского пола до 18 лет отмечают, что Интернет несёт вред физическому, психическому и нравственному здоровью. А мужчины после 18 лет боятся попасть на мошенников и преступников.

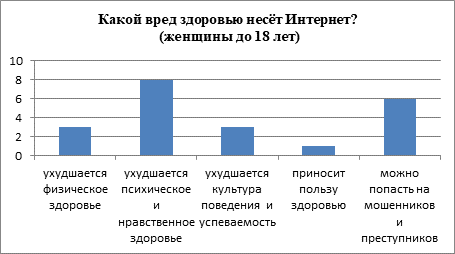

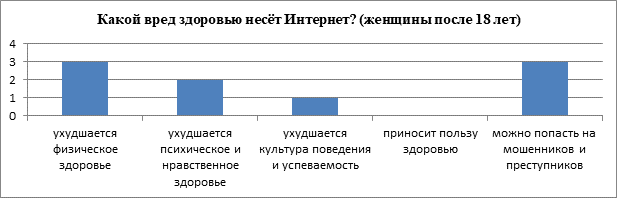

Рисунок 8- Результаты ответа на вопрос 3 женщин до18 лет

Рисунок 9- Результаты ответа на вопрос 3 женщин после 18 лет

Студентки боятся ухудшения психического и нравственного здоровья, а женщины после 18 лет - ухудшения физического здоровья.

Но все они боятся попасть на мошенников и преступников.

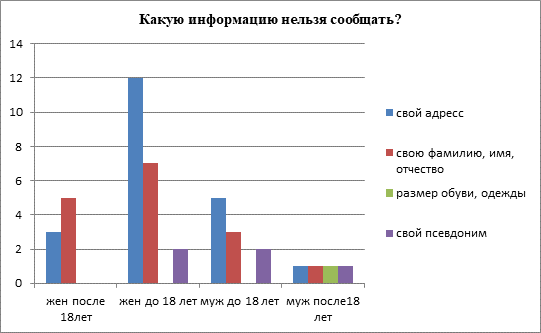

Рисунок 10- Результаты ответа на вопрос 4

Студенты мужского и женского пола считают, что в первую очередь нельзя сообщать свой адрес, а затем свою фамилию, имя, отчество.

Мужчины после 18 лет считают, что нельзя всё сообщать.

А женщины после 18 лет – нельзя в первую очередь сообщать фамилию, имя, отчество, а только потом адрес

2. 2Изучение мошенников, спамеров и фишеров

Мошенничество, увы, неискоренимо. И на просторах Интернета оно подстерегает нас везде: в электронной почте, социальных сетях, на различных сайтах. С годами злоумышленники изобретают новые приемы, но основные механизмы обмана не меняются.

Основные признаки мошенничества в Интернете:

- Слишком сладкие обещания, например, вам предлагают получать нереально высокий доход за какую-то ерундовую работу.

- Отсутствие контактных данных на сайте для обратной связи, иногда они есть, но не действуют.

- Сайт, предлагающий Вам высокий дополнительный доход, сам расположен на бесплатном хостинге.

- Заманчивое предложение пришло к Вам на почтовый ящик в виде СПАМа.

- Просьба выслать или перевести на электронный кошелёк деньги за регистрацию, за инструкции, за почтовые расходы и т. п.

- SMS-оплата на короткий номер. В результате с баланса Вашего телефона снимут сумму в несколько сотен.

Только сам пользователь может сделать свою жизнь в виртуальном пространстве безопасной

Рекомендации по безопасному использованию ресурсов сети Интернет:

- Не отправляйте СМС на короткие номера, не узнав прежде их реальную стоимость!

- Не оставляйте номер своего мобильного на сомнительных сайтах!

- Всегда проверяйте контактные данные, представленные на сайте компании или частного лица, с которыми планируете иметь дело.

- Проверьте регистрационные данные самого сайта, на какую компанию или частное лицо было зарегистрировано доменное имя и как давно.

- Если Вам предлагают работу, то платить должны Вам, а не Вы.

- Не отправляйте деньги за регистрацию, за почтовые расходы, как залог за комплектующие, с которыми Вам предстоит работать и т. п.

- Почитайте отзывы других пользователей сети об этой компании, сайте или частном лице.

- Не открывайте файлы, которые прислали неизвестные Вам люди. Вы не можете знать, что на самом деле содержат эти файлы – в них могут быть вирусы или фото/видео с «агрессивным» содержанием.

- Не добавляйте незнакомых людей в свой контакт (ICQ, MSN messenger и т. д. )

- Ни под каким предлогом не выдавай незнакомым людям свои личные данные (домашний адрес, номер телефона и т. д. ) и пароли.

- Не оставлять своих персональных данных на открытых ресурсах.

2. 3Методы борьбы с On-line угрозами в современном обществе

Первое, что вы можете сделать для уменьшения угроз внутренней кибербезопасности– предпринять шаги по минимизации ущерба, который потенциально может нанести злоумышленник.

Еще один важный шаг в борьбе с внутренними угрозами – внедрение инструментов по предотвращению потерь и утечки данных. Например, DLP можно использовать для отслеживания исходящей электронной почты для того, чтобы узнать, содержат ли она конфиденциальную информацию. Это выходит далеко за рамки фильтрации вложений. Средство защиты от потерь данных обычно анализирует текст в исходящем сообщении в поисках шаблонов, соответствующих известным конфиденциальным типам данных. Если обнаружено совпадение с шаблоном, сообщение может быть заблокировано или даже перенаправлено в отдел кадров без уведомления.

Еще одна вещь, которую могут сделать для предотвращения внутренних угроз кибербезопасности – это установить запрет на использование съемных носителей и хранилищ.

Шифрование хранилища может существенно снизить внутренние угрозы кибербезопасностиОдна из лучших вещей, которые вы можете сделать для уменьшения внутренних угроз кибербезопасности, как ни странно, это прозвучит – громко и четко заявите о том, что вы делаете.

Рисунок-12 Виды защит своих данных

Как видите, существует ряд способов, которые можно применить для уменьшения внутренних угроз кибербезопасности. Описали некоторые из большого количества средств защиты.

Выводы ПО главе 2:

1. Ответы на заданные вопросы показали, что иногда многие забывают о безопасности при работе в Интернете. Поэтому необходимо напоминать пользователям ПК основные правила безопасности в Интернете.

2. Не стоит думать, что Интернет – это безопасное место, в котором можно чувствовать себя полностью защищенным. Чтобы максимально обезопасить себя и своих близких от опасностей сети Интернет, нужно постоянно совершенствовать свои знания и навыки в области информационной безопасности в сети Интернет.

3. Предложение методы помогают организациям противостоять злонамеренной активности, а также могут ограничить ущерб, причиненный случайно взломанной учетной записью или заражением вредоносным ПО.

ЗАКЛЮЧЕНИЕ

В ходе исследования мы выяснили, что большинство людей пользуются сетью интернет. Знают о том, что не нужно заходить на незнакомые нам сайты, скачивать неизвестные программы, размещать информацию о себе и своих близких. В случае, если все-таки не удалось избежать неприятного случая, подросток будет знать, что нужно сделать что бы получить минимальные утечку своих данных.

С каждым годом тема кибербезопасности становится все более актуальной и необходимой в современном мире. Нам, пользователям сети Интернет, требуется сформировать эффективную политику безопасности информационных технологий, быть в курсе происходящего, т. е. следить за новостями в сфере защиты информации, а так же не забывать о том, что виртуальный мир, как и реальный - требует внимание к мелочам, даже к тем, который порой кажутся совсем незначительными.

Главные выводы исследования:

− все люди, имеющие сотовые телефоны, сталкивались хотя бы один раз с телефонным мошенничеством, некоторые попадались и перечисляли деньги;

− существуетмножество схем обмана, но почти всегда мошенникинуждаются в информацииокартах, счетах, номерах, кодах, ипотенциальныежертвы выдают эти данные сами;

Распространение угрозы физической расправы в социальных сетях – далеко не редкое явление. Находясь вдали от своей жертвы, агрессор подчас чувствует безнаказанность и продолжает отравлять жизнь человеку, запугивая его своими сообщениями.

Пользуясь интернетом всегда нужно быть бдительным и внимательным. Мировая паутина всегда имеет таких пауков, которые могут навредить пользователям. И как мы уже узнали, вредителем может быть не только сам компьютер. Социальная инженерия в том и заключается, что должно быть обязательное присутствие человека. Агрессором может быть любой человек.

Что бы защититься от троллей и других вышесказанных угроз просто следуйте правилам и не реагируйте на их провокации. В наше время совершенствуются технологии. Я надеюсь, что появятся новые методы защиты, снизиться опасность находиться в интернете. Я желаю вам никогда не встречаться с обманом и подстрекательством.

Главные выводы исследования:

− все люди, имеющие сотовые телефоны, сталкивались хотя бы один раз стелефонным мошенничеством, некоторые попадались и перечисляли деньги;

− существует множество схем обмана, но почти всегда мошенники нуждаются в информацииокартах, счетах, номерах, кодах, ипотенциальныежертвы выдают эти данные сами;

− самая опасная из схем – это смена сим-карты телефона, где от потенциальной жертвы ничего не зависит;

− телефонные мошенники проживают во всех регионах России и за рубежом;

− телефонные мошенники – это работники банков, операторов сотовой связи, заключённые ипростолюбители, новсеонивладеютинформационными технологиями и знают основы психологии;

− самая серьёзная рекомендация – это сознательное отношение к

коммуникации по телефону.

Моё предположение(гипотеза): еслияузнаюсовременныесхемыиприемы телефонногообмана, то, возможно, пойму, чтоэтозалюди- телефонные мошенники, и смогу защитить себя, своих близких и односельчан не подтвердилось. Стало понятно, кто этилюди, в каких сферах работают, их схемы, но защитить близких мне людей полностью не смогу, так как в ходе телефонной коммуникации каждый действует самостоятельно, тем более, что при смене сим-карты мошенником от потенциальных жертв ничего не зависит. Смогу только помочь им советами.

В результатепроведённого исследованиямнойбылиполученыновыезнания оданномвидепреступности. Материалы изИнтернета, которыебыли изучены, доступны всем, номало кто их читает, а если кто-то и читает, то неиспользует напрактике.

Сейчас ясмогудатьсоветы, какобщатьсяснезнакомым человеком ираспознать, чтоэтозлоумышленник, анедоброжелатель, еслиужвзялитрубку. Объясню, кудаобращаться, если пострадали.

Могу посоветоватьустановитьприложение– определительномераилучшеуж перезвонить, если номер был нужный, чем рисковать.

Смогу просто и понятно объяснить моим знакомым, как действовать в том или ином случае и не стать жертвой телефонных мошенников

Самая опасная из схем – это смена сим-карты телефона, где от потенциальной

жертвы ничего не зависит;

− телефонные мошенники проживают во всех регионах России и за рубежом;

− телефонные мошенники – это работники банков, операторов сотовой связи, заключённые ипростолюбители, новсеонивладеютинформационными технологиями и знают основы психологии;

СПИСОК

I ОСНОВНАЯ ЛИТЕРАТУРА

1. Войскунский А. Е. Психология и Интернет. — М.: Акрополь, 2010. — 439 с.

2. Войскунский А. Е. Феномен зависимости от Интернета // Гуманитарные исследования в Интернете / Под ред. А. Е. Войскунского. - М., 2006. С. 100-131.

3. Килишенко М. И. Психология моды: теоретический и прикладной аспекты. – СПб: Речь, 2001. – 192 c. 5. Менделевич В. Д., Садыкова Р. Г. Зависимость как психологический и психопатологический феномен (проблемы диагностики и дифференциации) // Вестник клинической психологии. – 2003. – №2. – Т. 1. – С. 153–158.

II ДОПОЛНИТЕЛЬНАЯ ЛИТЕРАТУРА

4. Рамазанов А.. Оценка особенностей операций местных, и системообразующих банков//Финансы кредит. - 2016. - с. 14-22.

III ИНТЕРНЕТ ИСТОЧНИКИ

5. Н. В. Мода в контексте адаптационных ресурсов личности современной молодежи [Электронный ресурс] Режим доступа: cyberleninka. ru (дата обращения: 04. 04. 2022)

|

|

|

© helpiks.su При использовании или копировании материалов прямая ссылка на сайт обязательна.

|